17 Mai 2022

Protection de la messagerie avec GLIMPS Malware

Articles

Suite à la crise du Covid-19 et à la généralisation du télétravail, on a pu noter une très forte recrudescence des attaques par phishing, comme on peut le voir par exemple sur le site du gouvernement cybermalveillance ou cet article du monde.

Concernant le Coronavirus, nous ne pouvons pas faire grand chose à part rester sagement chez soi derrière nos écrans de pc. Les attaques informatiques, en revanche, c’est notre métier :-).

GLIMPS avait jusque-là laissé de côté le phishing : ces attaques sont la plupart du temps peu complexes, et il existe déjà de nombreuses solutions pour s’en prémunir.

Mais nous sommes bien obligés de constater dans l’actualité que le phishing fait actuellement beaucoup de dégâts, et que leur détection peut/doit donc être améliorée.

Adaptation de GLIMPS Malware au phishing

Nous avons profité du week-end de Pâques pour monter une plateforme qui adapte GLIMPS Malware à la détection d’attaques par phishing.

Commençons par les présentations : CSE-Assemblyline est une plateforme de détection et d’analyse de malwares développée par le Centre pour la cybersécurité canadien et mis en opensource fin 2017.

Ses grandes forces sont :

- Un orchestrateur très performant qui permet d’ajuster la charge et de la distribuer sur plusieurs serveurs de manière transparente,

- De nombreux plugins présents par défaut : antivirus, modules yaras, extracteurs…

- La possibilité d’ajouter ses propres plugins facilement, tout en les intégrant avec les plugins existants, ce dont nous allons parler ici.

C’est un outil réellement performant, c’est la raison pour laquelle chez GLIMPS, nous l’utilisons beaucoup ! La plateforme est intégrée dans GLIMPS Malware, mais une autre instance nous a également permis d’analyser et catégoriser des millions de malwares pour construire nos datasets. Nous en avons également dérivé une version pour construire en masse nos bases de concepts-codes de bibliothèques pour le produit GLIMPS Audit.

La version 4 (actuellement en Beta) apporte par ailleurs de nombreux changements indispensables. Chaque plugin s’exécute désormais dans un docker, et l’ancienne base de données Riak qui nous posait quelques soucis a été remplacée par Elasticsearch, beaucoup plus facile à utiliser.

Nous avons donc encore une fois décidé d’utiliser AssemblyLine comme base d’une plateforme anti-phishing.

Le principe : un connecteur dans le serveur mail soumet chaque mail reçu à AssemblyLine. Le mail est analysé, et sont notamment extraits :

- les pièces jointes,

- lesURIs.

AssemblyLine fonctionne comme un jeu de poupées russes : tout est récursif. Les pièces jointes sont ainsi elles-mêmes analysées : elles sont transmises à GLIMPS Malware, mais également aux modules standards d’Assemblyline (antivirus, frankenstrings, etc). Ainsi, si quelqu’un transmet dans un mail une pièce jointe sous forme d’un zip contenant des mails contenant eux-mêmes des URIs malveillantes… Ces URIs seront détectées et analysées. De même si une pièce jointe est un Excel contenant des liens…

Il manquait 2 plugins à la Beta d’AssemblyLinev4 pour monter une telle plateforme :

- Un nouveau plugin de parsing de mails pour ALv4. GodfriedMeesters (lien Github) en a proposé un sur le forum d’AssemblyLine juste avant que je fasse le mien, j’ai pu le réutiliser avec des modifications mineures (insertion des URIs dans des tags)

- Un plugin qui vérifie l’ensemble des URIs détectées par rapport à une blacklist mise à jour très régulièrement.

Et voilà ! Sur les exemples testés, cela fonctionne parfaitement ! La plateforme détecte des mails contenant des liens de phishing, que ce soit dans le corps du mail ou dans des pièces jointes Excel par exemple. Tous les exécutables sont également analysés pour évaluer le caractère malveillant potentiel.

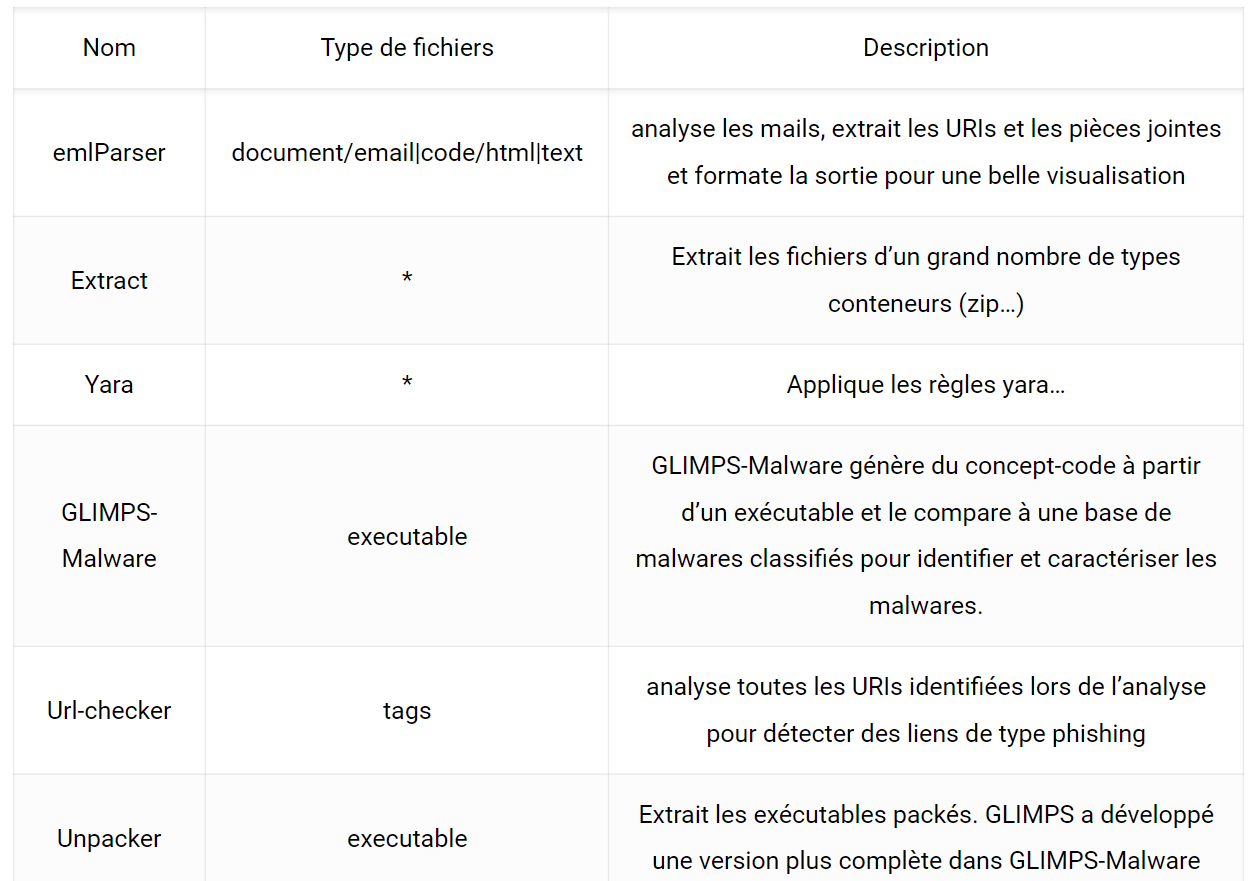

Dans notre exemple, chaque fichier est ainsi passé au crible des modules ci-dessous :

Bien sûr, GLIMPS Malware peut également être utilisé de façon bien plus étendue au sein de votre entreprise, notamment :

- connecté au proxy web pour analyser les fichiers téléchargés,

- comme guichet centralisé d’analyse de fichiers,

- comme outil à destination du SOC de l’entreprise pour effectuer les levées de doute.

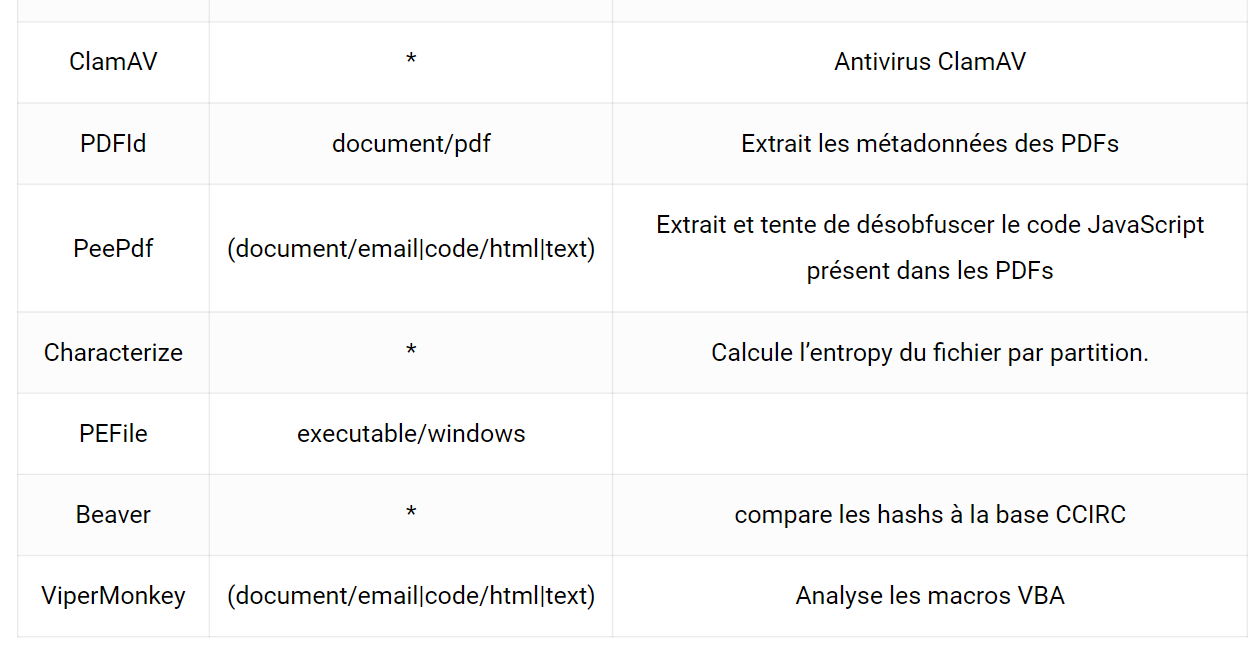

Le schéma ci-dessous reprend ces possibilités pour votre entreprise :

En conclusion, le code du plugin url-checker sera disponible d’ici fin Avril sur le Github GLIMPS.

N’hésitez pas à nous faire part de votre intérêt pour cette solution !