17 Mars 2022

Matrice MITRE ATT&CK : que vous apporte son intégration dans GLIMPS Malware ?

Articles

Malware ?

Les analystes lors d’un processus de réponse à incident sont amenés à réaliser des tâches de reverse-engineering afin d’obtenir une bonne compréhension du fonctionnement et des actions du malware. Pour cela, ils vont traditionnellement utiliser des outils de désassemblage de code et analyser manuellement le code assembleur reconstitué.

Cette opérationnécessite des compétences pointues et surtout beaucoup de temps, qui est une ressource critique dans un processus de réponse à incidents.

Pour répondre à ce défi et ajouter encore plus de détails à nos analyses et à notre caractérisation des menaces, nous vous annoncions il y a quelques semaines l’intégration de la matrice MITRE ATT&CK à notre solution GLIMPS Malware.

Nous vous proposons aujourd’hui, un zoom sur les avantages de cette matrice.

Qu’est-ce que MITRE ATT&CK ?

Cette matrice a été développéeen 2013 par MITRE, une organisation à but non lucratif qui a pour objectif de se renseigner sur les cyberattaques afin de les combattre. MITRE a donc choisi de mettre à disposition le framework ATT&CK (AdversarialTactics, Techniques and Common Knowledge), une base de connaissance en cybersécurité. Elle contient toutes les techniques et connaissances sur les attaques connus et se positionne comme la « bibliographie » des cyberattaques.

Ainsi, la matrice MITRE ATT&CK cartographie les différentes étapes du cycle de vie d’une attaque et toutes les actions qu’un malware peut effectuer lorsqu’il a atteint un système d’informations.

Le modèle proposé par ATT&CK contient les composants suivants :

- Les tactiques désignant les objectifs à court terme des attaquants pendant une attaque, comme l’obtention d’un accès ou l’établissement du command & control. Les attaquants utilisent toujours plusieurs tactiques en parallèle pour venir à bout d’une attaque.

- Les techniques désignant les méthodes utilisées par les attaquants pour réaliser une tactique. Toutes les tactiques comportent plusieurs techniques. Par exemple: le phishing utilisé par un groupe d’attaquant pour obtenir un accès initial.

- Les procédures désignant la mise en œuvre spécifique de techniques utilisées par l’APT, ici on peut faire référence à un outil spécifique utilisé par l’attaquant.

Concrètement, quelles sont ces avantages une fois intégrée dans notre produit ?

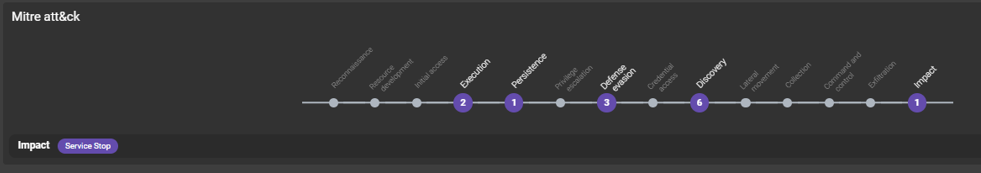

Cela vous permet de visualiser et de caractériser toutes les actions du Malware. Effectivement, la matrice MITRE ATT&CK compile un ensemble de TTPs (Tactics, Techniques and Procedures) qui permettent de comprendre la tactique de l’attaquant et ce qu’il cherche à atteindre. Voici les TTPs pris en charge par MITRE ATT&CKet présents dans notre solution GLIMPS Malware :

- Reconnaissance

- Ressource development

- Initial access

- Exécution

- Persistence

- Privilegeescalation

- Defenseevasion

- Credentialaccess

- Discovery

- Lateralmovement

- Collection

- Command and control

- Exfiltration

Avec toutes ses informations, vous pourrez ainsi mieux connaître les attaques et être capable de les détecter et d’y répondre beaucoup plus rapidement dans le futur.

Vous pouvez également réaliser des mises en situation en dupliquant les TTPs observés afin d’identifier vos faiblesses et de les combler.

Le framework ATT&CK est également un excellent outil de communication avec vos équipes. Son implantation et son utilisation au sein de solutions de cybersécurité permet une compréhension concrète de la menace et de son procédé d’exécution. En un coup d’œil, vous avez accès à toutes les informations liées à l’incident et pouvez ainsi les partager mais également agir en conséquence.

GLIMPS a choisi de travailler sur la représentation de la matrice afin que l’information soit accessible rapidement :

Par ailleurs, les détails des techniques et tactiques identifiées sont téléchargeables au format JSON, permettant ainsi d’être exploité dans d’autres outils.

Ok, du coup grâce à GLIMPS Malware, je sais comment je suis attaqué, mais comment puis-je faire pour me défendre maintenant ?

Nous sommes d’accord : c’est bien cela l’objectif ! Et bien nous l’aborderons prochainement, et nous vous ferons découvrir la dernière publication de framework de MITRE : D3FEND. Il recense justement les techniques de défense et vous présente les défensesqui permettent de contrer une attaque spécifique du framework ATT&CK ! Et nous vous expliquerons évidemment où se situent les produits GLIMPS et comment ils vous assurent une protection efficace contre les Malwares !

Si vous souhaitez en savoir plus sur notre produit GLIMPS Malware, n’hésitez pas à contacter un membre de notre équipe pour une démonstration : demo@glimps.re