05 Avril 2024

Lockbit : après le FBI, place aux imposteurs !

Articles

Depuis quelques semaines maintenant une vague d’attaques attribuées à Lockbit continue d’apparaître lors de notre veille quotidienne.

Ces attaques survenant après l’opération Cronos, qui a mis en péril l’activité du groupe (voir notre hack’tualité), laissent à penser que Lockbit revient sur les chapeaux de roues.

Le groupe Lockbit a déjà donné une interview suite à l’opération Cronos indiquant son retour. Une « Lettre ouverte » (https://samples.vx-underground.org/tmp/Lockbit_Statement_2024-02-24.txt) a même été publiée expliquant comment les forces de l’ordre ont pu accéder aux serveurs et aux données.

De nouvelles souches ont été partagées en sources ouvertes. Nous avons pu en analyser une.

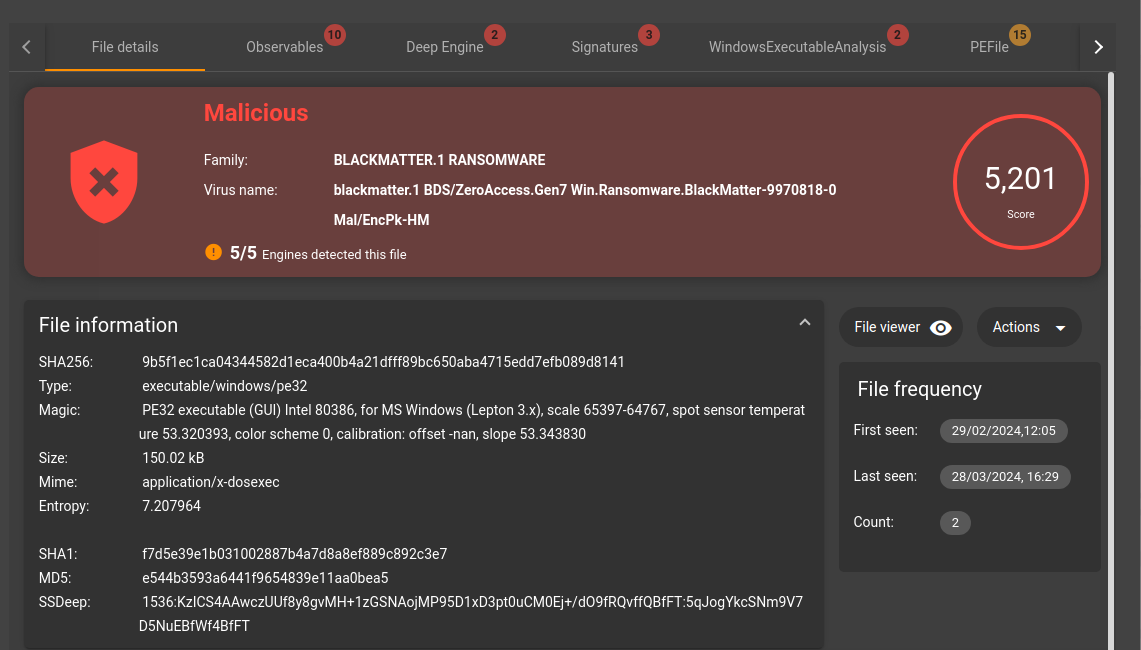

Hash:

9b5f1ec1ca04344582d1eca400b4a21dfff89bc650aba4715edd7efb089d8141

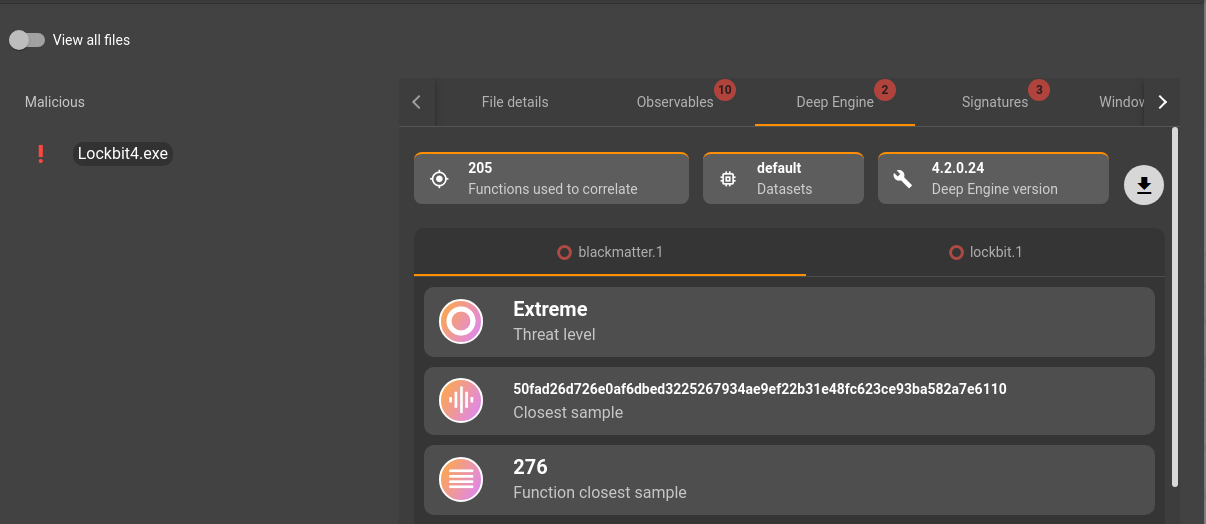

Notre outil GLIMPS Malware a bien détecté le rançongiciel en lui attribuant un score élevé.

Et en le rapprochant des familles Lockbit / BlackMatter soit Lockbit Black

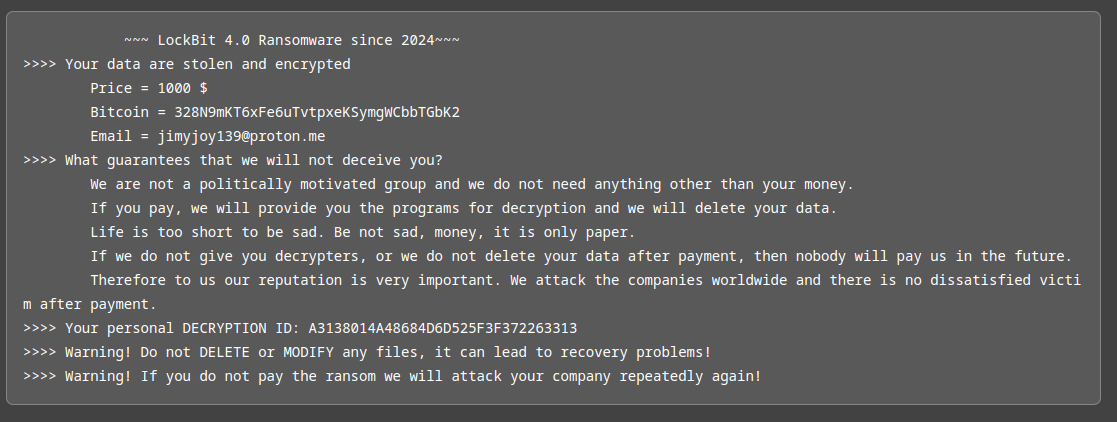

Une note de rançon est extraite

Cette note de rançon est différente de celle utilisée par le groupe Lockbit.

En effet certains éléments tels que l’adresse mail jimyjoy139@proton.me ou le wallet bitcoin 328N9mKT6xFe6uTvtpxeKSymgWCbbTGbK2 ne sont pas référencés comme appartenant au groupe.

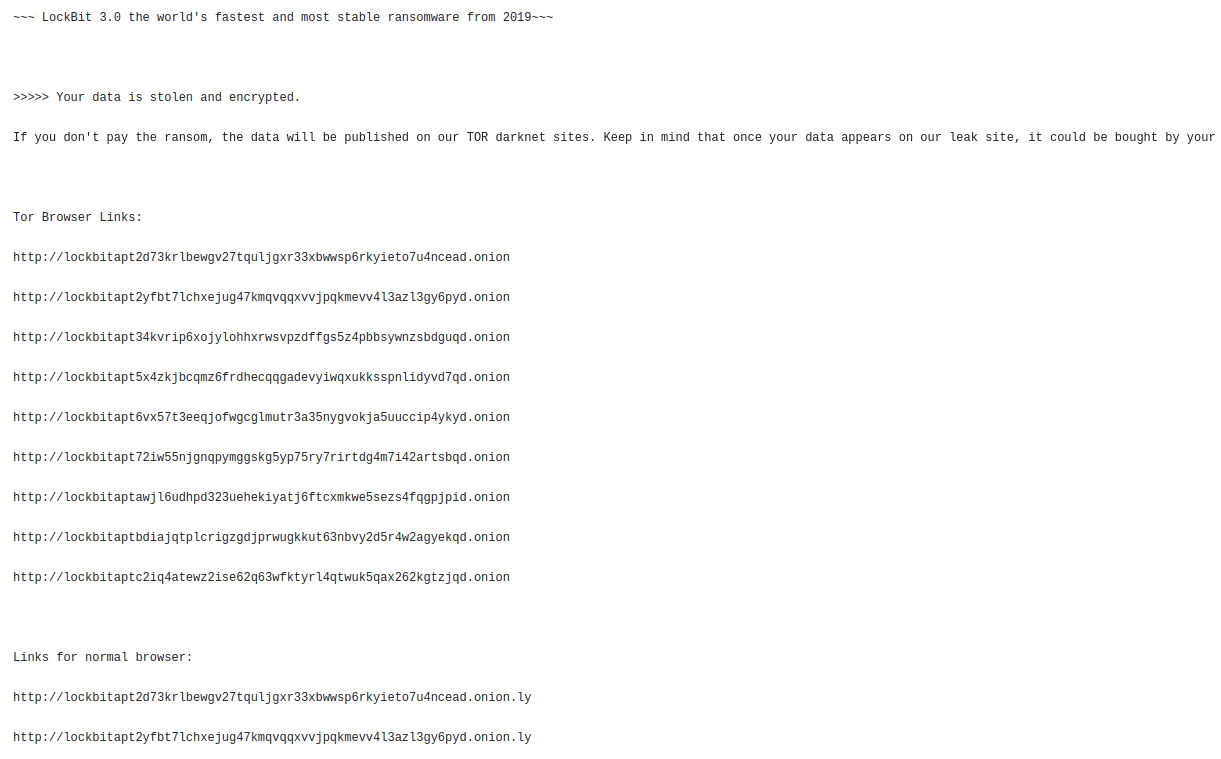

De plus, la note de rançon ne contient aucun lien pointant sur les urls connues et revendiquées par le groupe Lockbit comme le montre une de leur note de rançon.