11 Juillet 2022

Lockbit 3.0

Articles

Le rançongiciel Lockbit, connu sous le nom de rançongiciel ABCD à ses débuts, est apparu en septembre 2019. Considéré comme un Raas (Ransomware As A Service), les opérateurs ne cessent de le faire évoluer.

Une deuxième version de Lockbit est apparue en juin 2021 et est devenue très active en ciblant de grandes entreprises et en lançant une grande campagne de recrutement pour de nouveaux affiliés.

Il agit principalement en Amérique du nord et cible plutôt les entreprises financières.

Cette deuxième version du rançongiciel inclut principalement :

• la suppression des shadows copies,

• le bypass du compte utilisateur (UAC),

• le support des version ESXI,

• l’impression des notes de rançons directement sur les imprimantes réseaux détectées.

Depuis mars 2022, le groupe signe son retour avec la version de Lockbit nommée 3.0. Incluant dorénavant le paiement par Zcash ainsi qu’un programme de Bug Bounty et une intimidation plus agressive pour le paiement des rançons, cette nouvelle version fait la une des actualités cyber ces dernières semaines.

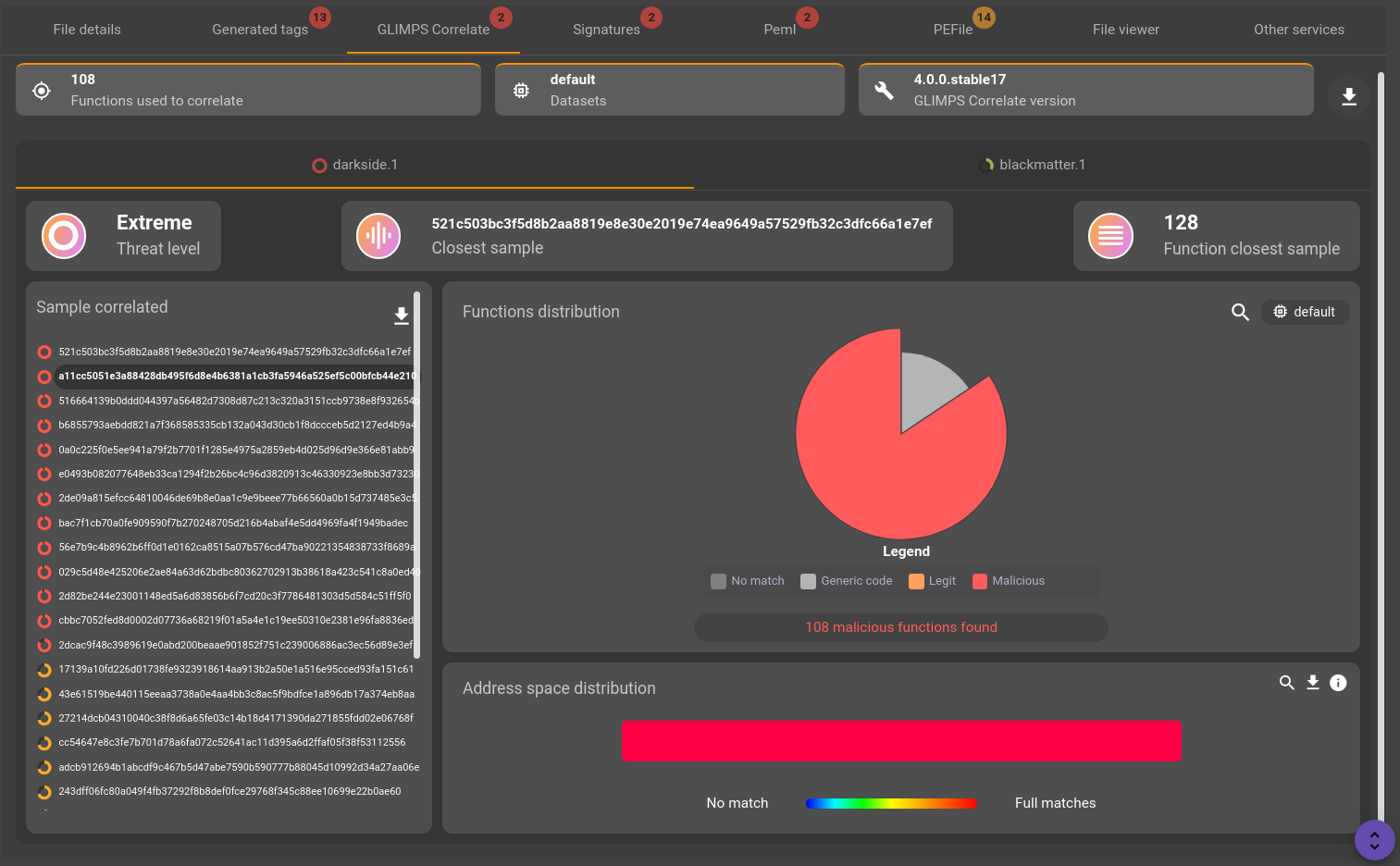

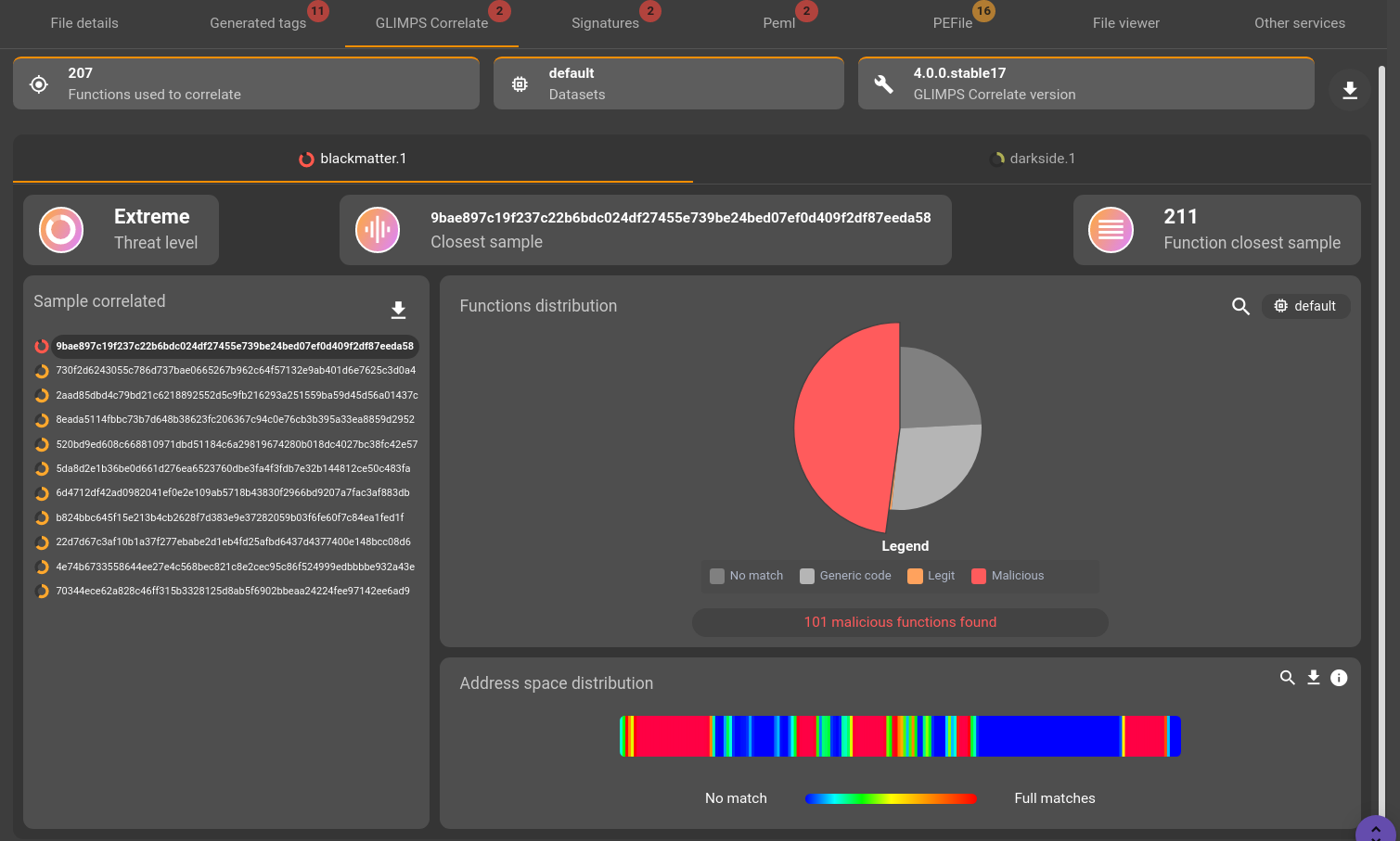

A l’heure où la liste des victimes augmentent, nous avons pu nous procurer certaines souches de ce malware afin de les soumettre à notre outil d’analyse GLIMPS Malware. Il a très rapidement fait apparaitre des fonctions similaires à BlackMatter et Darkside.

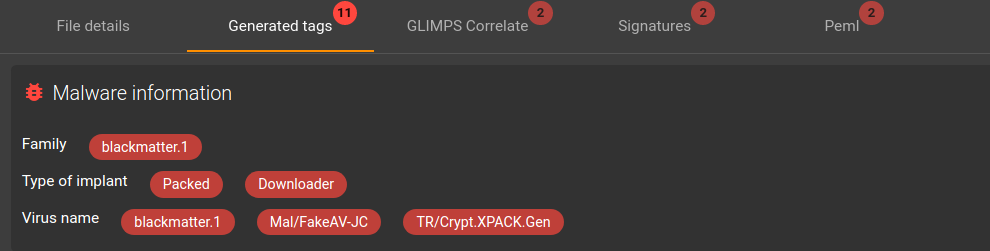

Analyse Blackmatter

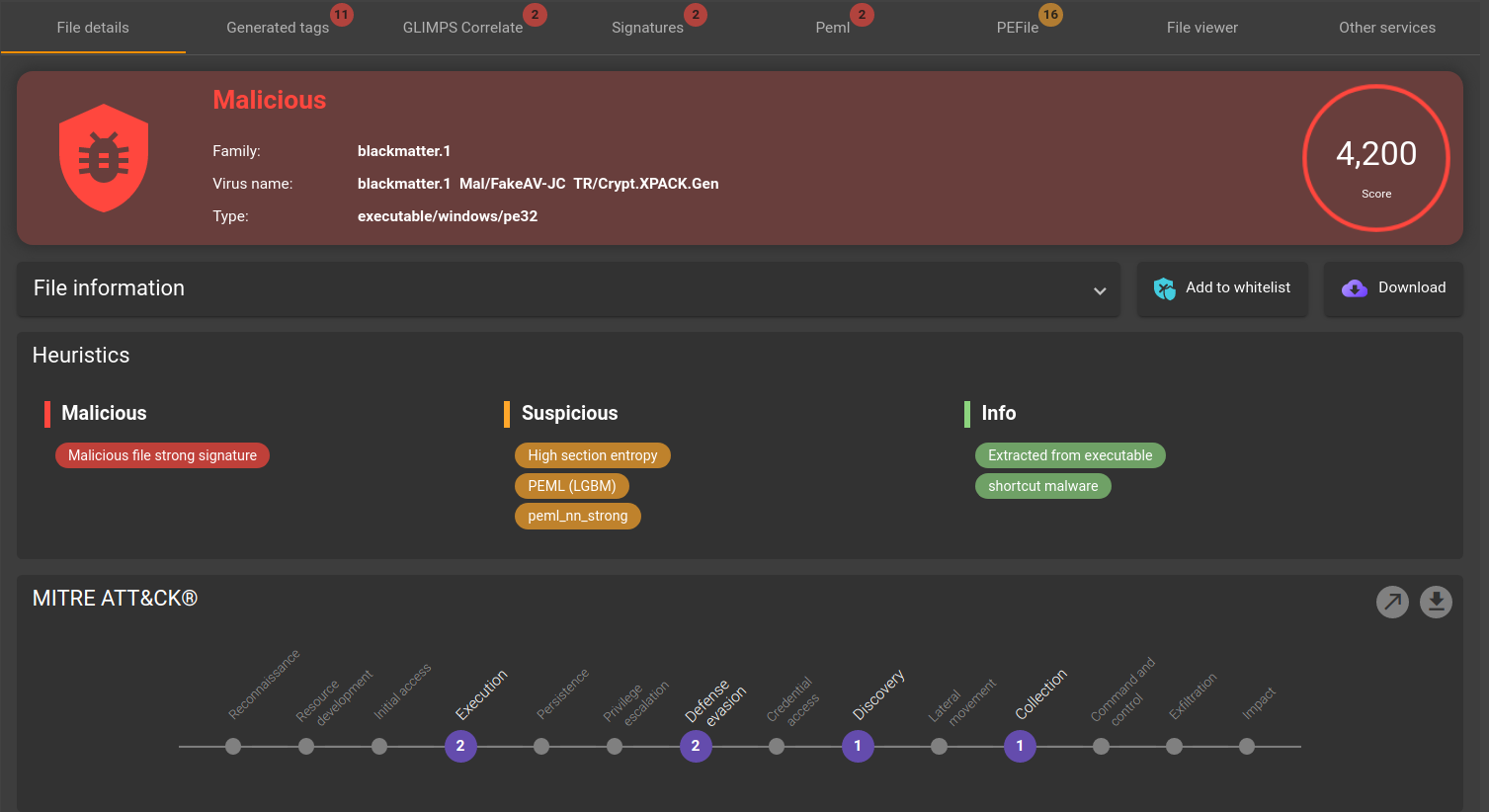

Ce fichier est identifié par GLIMPS Malware comme exécutable PE32 à destination des machines Windows.

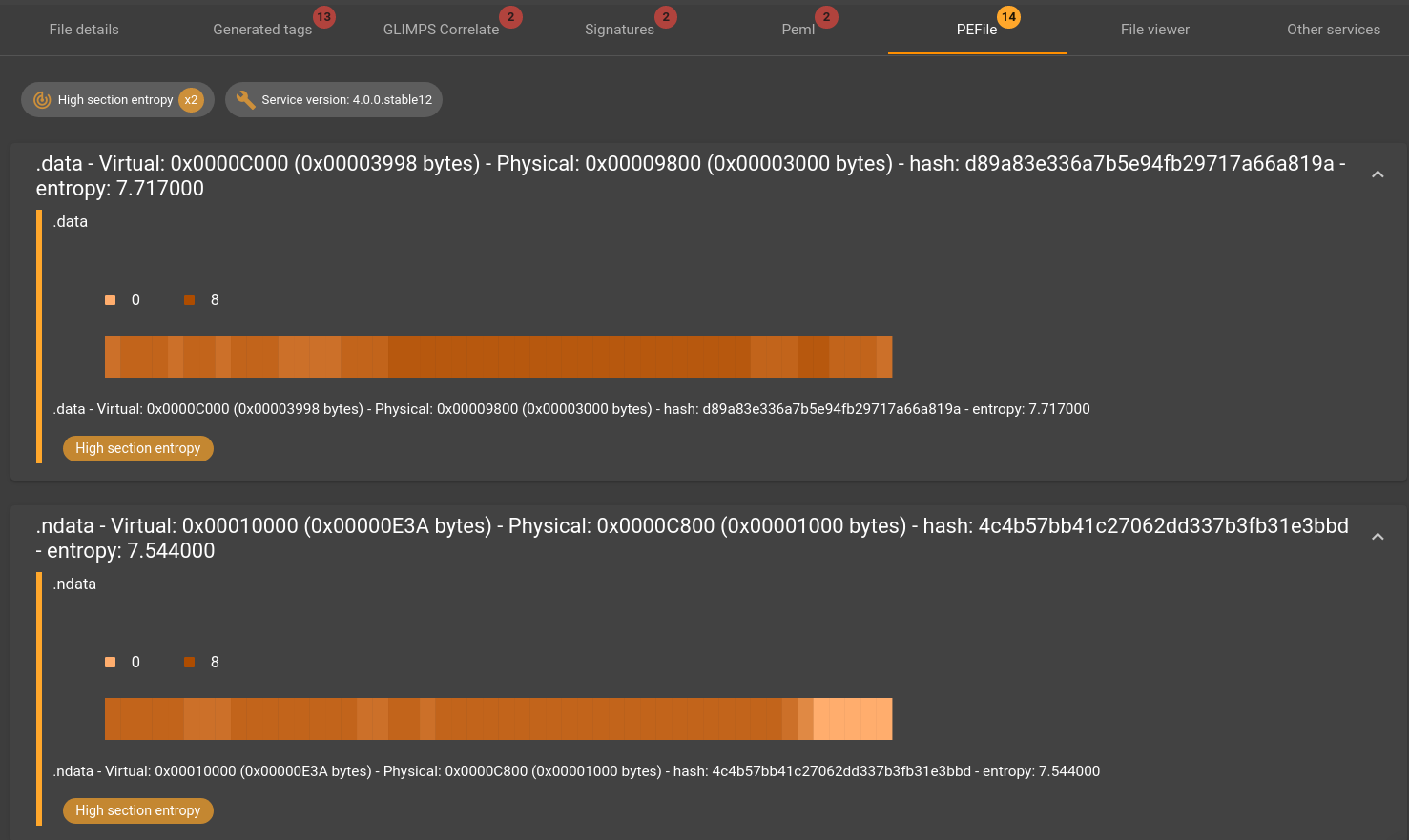

Il comporte 2 sections .data et .ndata qui présentent une forte entropie, signe que le binaire est packé.

La technologie DeepEngine intégrée dans notre produit GLIMPS Malware nous indique que ce binaire embarque des fonctions similaires à d’autres souches malveillantes, notamment à une dizaine de variants Blackmatter qui sont eux aussi corrélés au cours de l’analyse Lockbit 3.

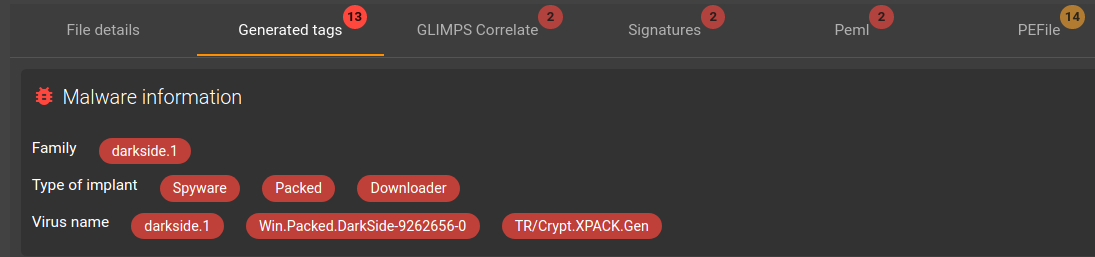

Analyse Darkside

Une souche d’un malware Darkside a été soumis à GLIMPS Malware. Il est rapidement identifié comme un exécutable au format PE32 à destination de machines Windows.

Il comporte 2 sections .data et .ndata qui présentent une forte entropie, signe que le binaire est packé.

La technologie DeepEngine de détection GLIMPS nous indique que ce binaire emporte des fonctions similaires avec d’autres souches malveillantes, notamment une dizaine de variants Blackmatter ainsi que de fortes similarités avec d’autres variants Darkside.

Analyse Lockbit 3.0

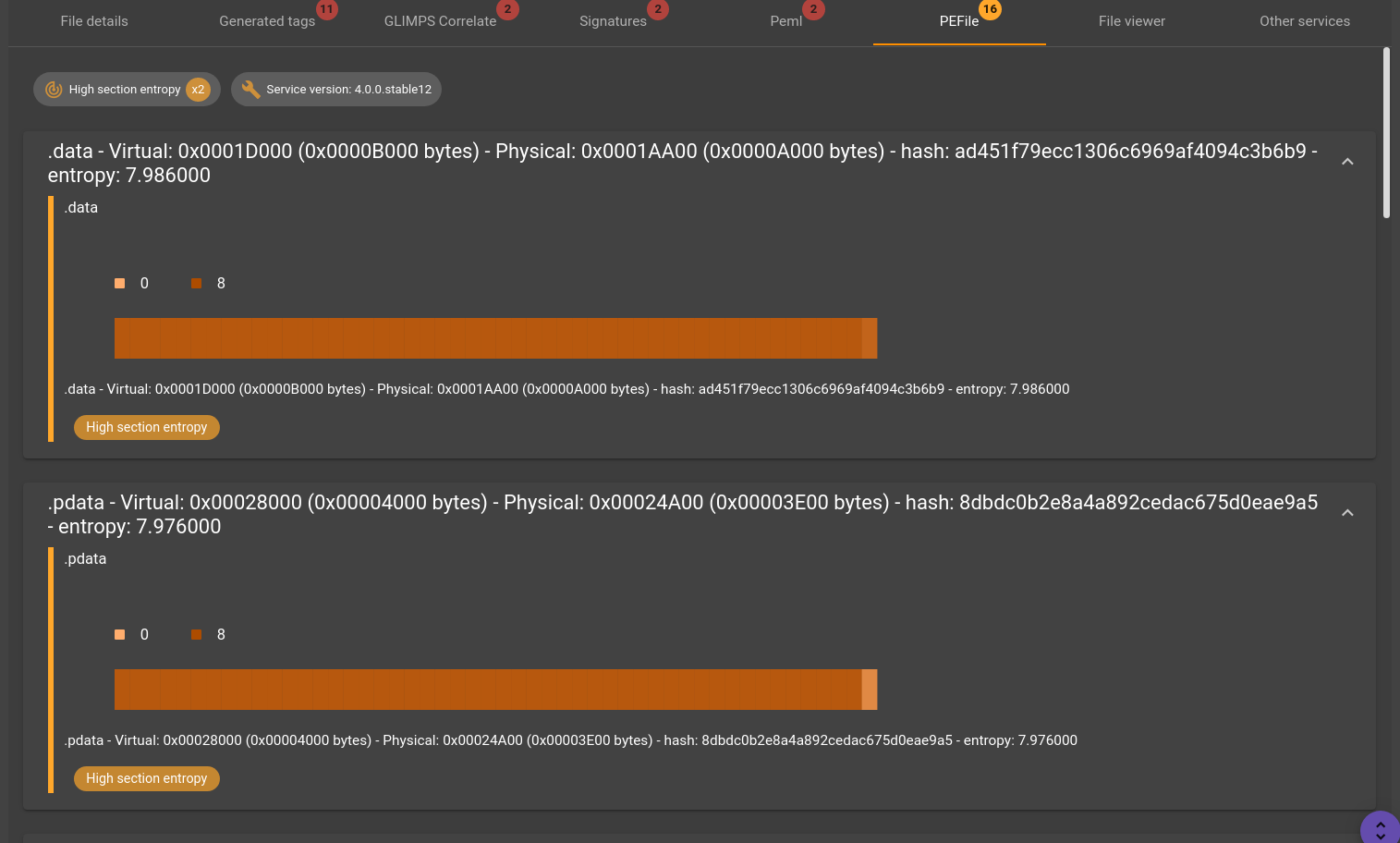

Le fichier soumis est un exécutable au format PE32 à destination de machines Windows.

L’analyse de leur sections .data et .pdata indique une forte entropie, ce qui signifie que l’exécutable est packé.

La technologie DeepEngine intégrée dans notre produit GLIMPS Malware nous indique que ce binaire embarque des fonctions similaires à d’autres souches malveillantes, notamment 11 exemplaires Blackmatter ainsi que 13 exemplaires Darkside.

L’apport GLIMPS Malware

En mai 2021, suite à une offensive des forces de l’ordres, les opérateurs du rançongiciel DarkSide décident d’arrêter leur activité. En juillet 2021 apparaît alors le rançongiciel BlackMatter dont une partie du code est similaire a celui de DarkSide, laissant supposer qu’il s’agit soit des mêmes acteurs, soit d’une partie d’entre eux ou alors d’une diffusion du code source. Le 1er Novembre 2021 c’est au tour des opérateurs de BlackMatter de poster un message indiquant l’arrêt de leur activité. Le fait que Lockbit ait des fonctions similaires à DarkSide ainsi que BlackMatter pourrait indiquer, que le code source du rançongiciel DarkSide s’est retrouvé entre plusieurs mains.

Ainsi, les trois analyses qui ont été très rapidement effectuées par GLIMPS Malware nous indiquent que, non seulement, LockBit 3.0 est bien malveillant, mais aussi qu’il présente des concepts codes qui se rapprochent fortement de ceux de BlackMatter ainsi que de Darkside.

L’analyse technique permet de confirmer les informations du volet CTI.