26 Mai 2023

Le ZipBombing vu par Redline

Articles

Malheureusement à la mode aux côtés des ransomwares, les logiciels malveillants de type stealer sont déployés par des attaquants dans le but de voler des informations d’intérêt à l’insu de leur cible.

Certains groupes d’attaquants ont la capacité de s’adapter et de s’industrialiser en s’appuyant sur des méthodes toujours plus diverses qu’elles soient récentes ou anciennes. Ceci dans le but de diffuser un maximum de fichiers malveillants tout en faisant baisser leur taux de détection.

Analyse statique

Nous avons pu soumettre à notre plateforme GLIMPS Malware un échantillon afin d’en effectuer l’analyse.

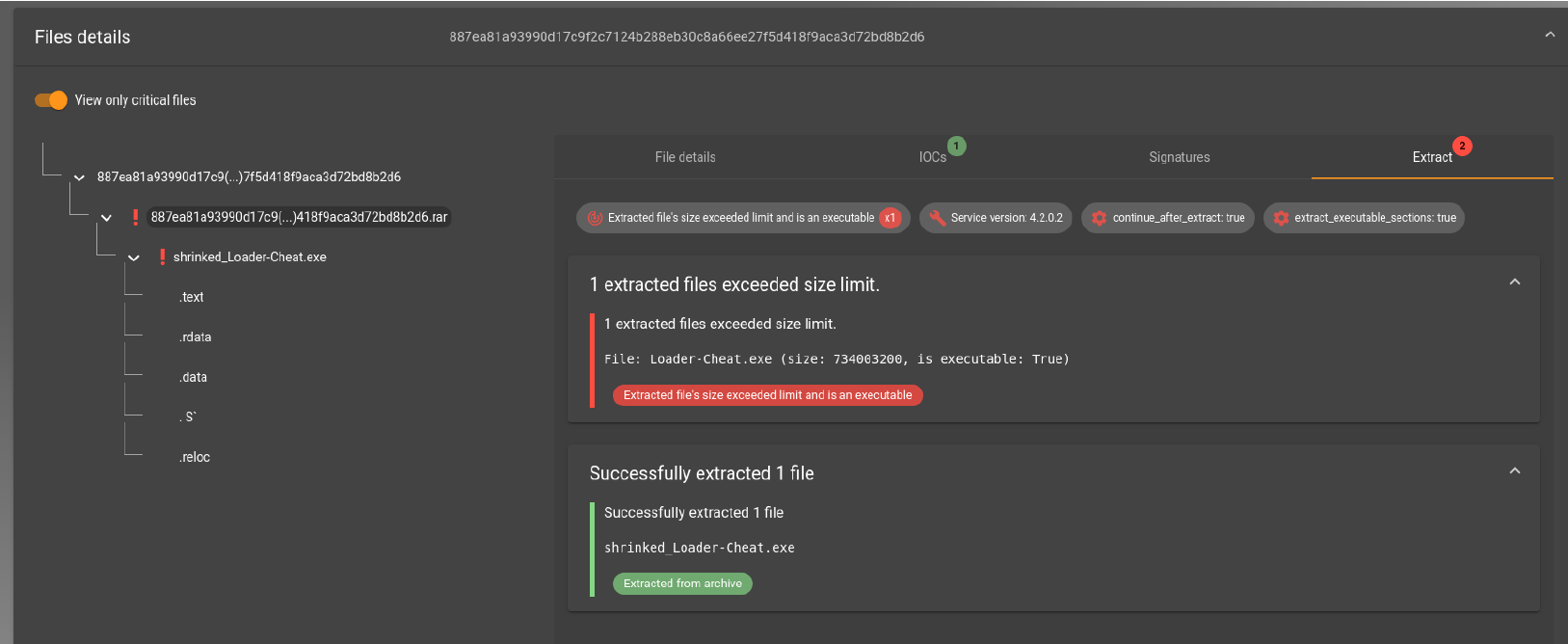

Extraction

Parmi les techniques de contournement à la mode, nous retrouvons l’archive ZipBomb. Une petite archive embarquant un fichier de grande taille ayant pour but de rendre inopérant le système de détection qui le prend en charge. Ces archives possèdent souvent un ratio de compression impressionnant supérieur à 1000000:1.

Sans outillage supplémentaire, notre plateforme d’analyse a été capable de décompresser l’archive, en extraire la charge exécutable et la soumettre aux différents modules d’analyses.

AV & Deep Engine

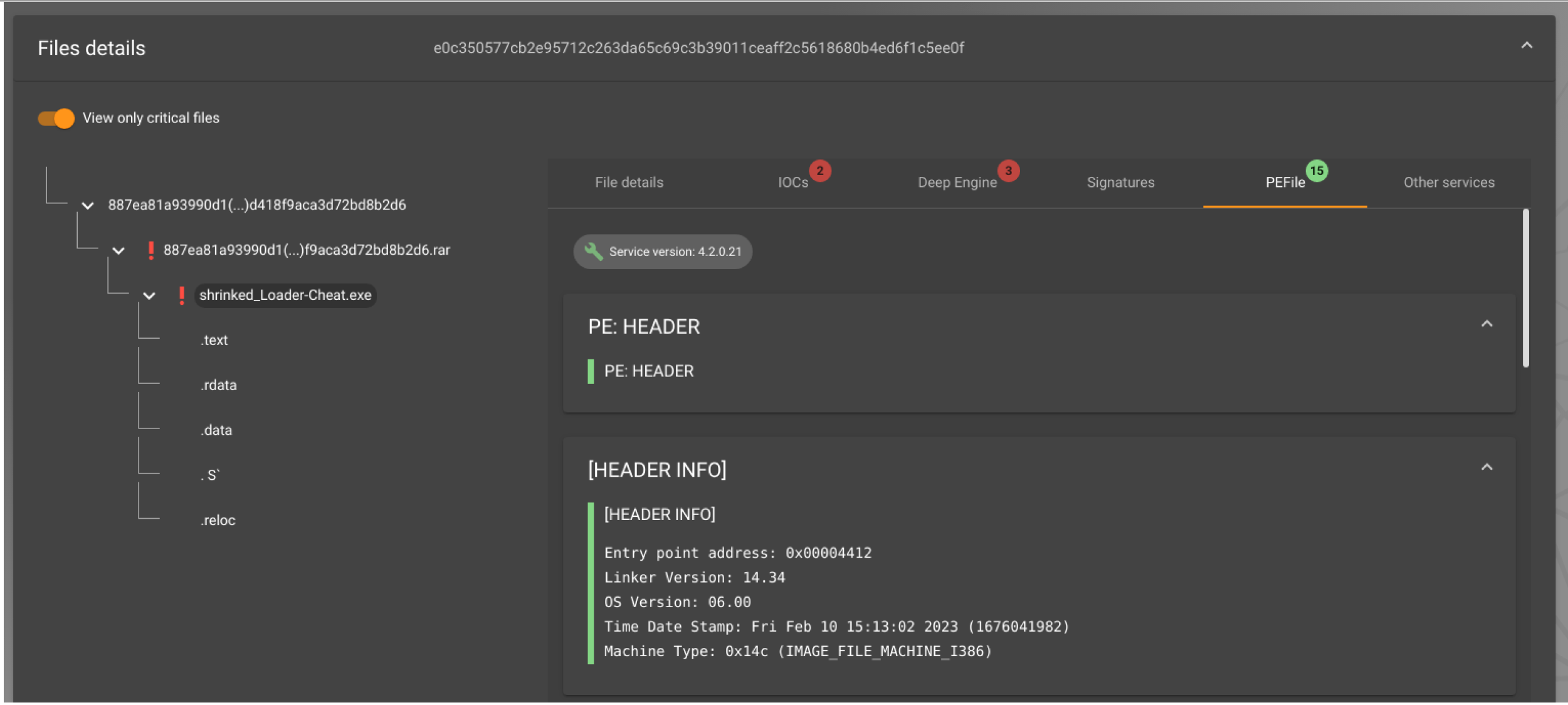

Une première lecture de l’analyse nous montre que le payload est un fichier exécutable qui aurait été compilé début février 2023.

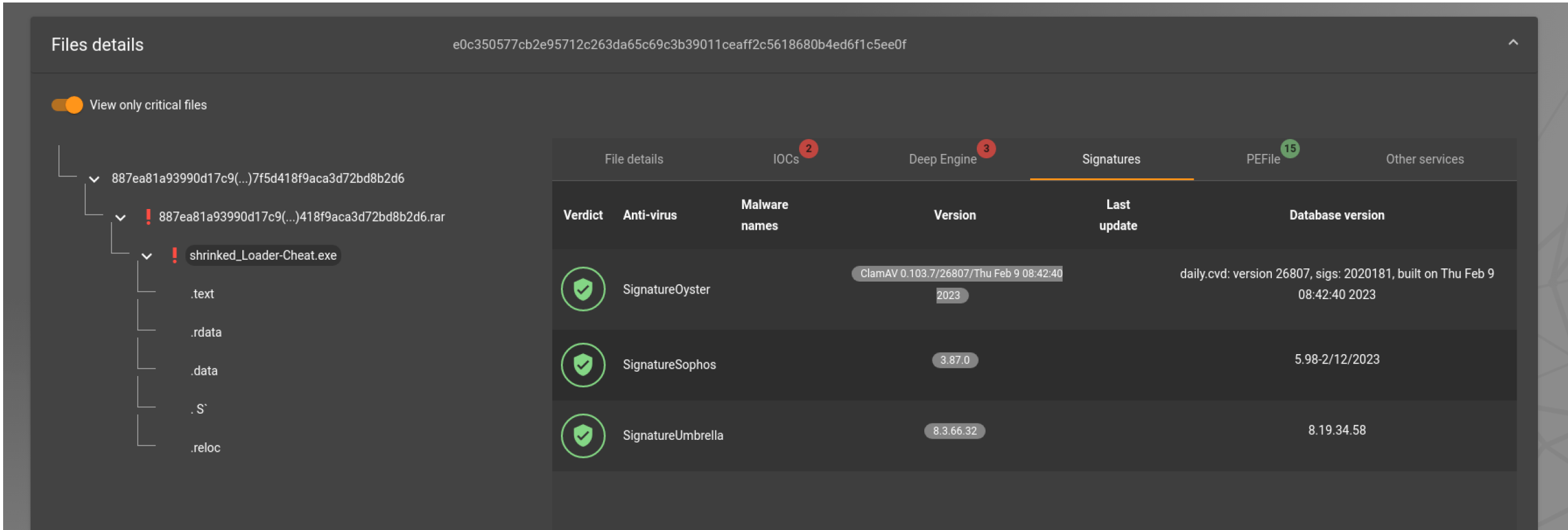

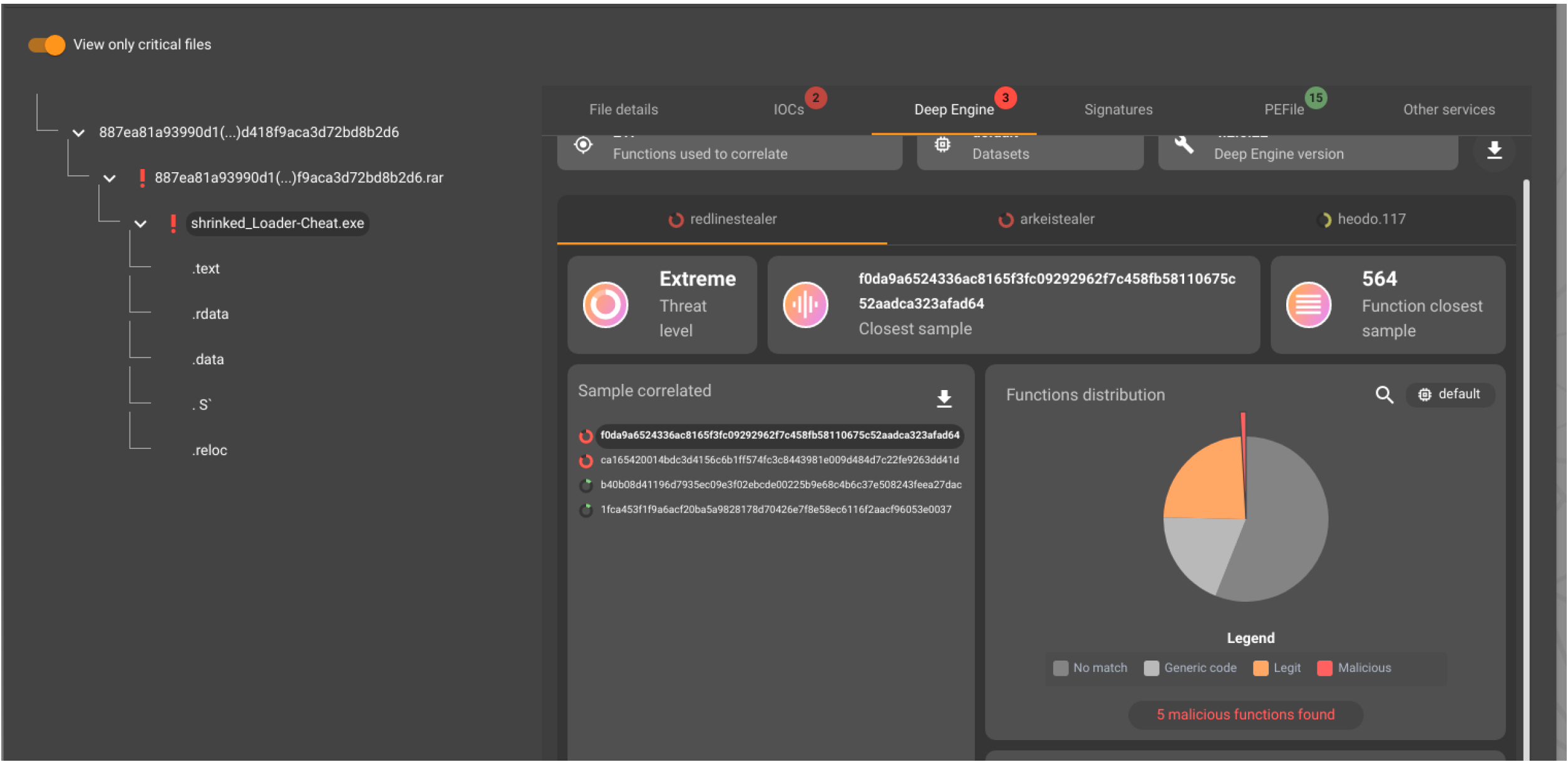

A la date de soumission de ce fichier, il n’avait pas encore été détecté par les moteurs antiviraux. Pour autant, notre plateforme d’analyse a été en mesure de détecter le caractère malveillant de ce fichier grâce au service d’extraction ainsi qu’au moteur Deep Engine qui a identifié des concepts codes malveillants associés à des échantillons RedlineStealer et ArkeiStealer.

Analyse dynamique

L’analyse statique, dans le cadre d’une utilisation de détection, suffit à identifier le caractère malveillant du fichier soumis. Pour autant, il est parfois utile de pousser l’analyse afin de disposer de plus de contexte et, ainsi, entreprendre les actions nécessaires pour s’en protéger.

Afin de récupérer le maximum de contexte, nous avons soumis notre échantillons aux modules d’analyse de notre plateforme.

Binaire Windows embarqué

L’analyse dynamique permet l’extraction de différents artéfacts, binaires embarqués ainsi que dumps mémoires, qui sont soumis automatiquement. Nous parlons alors d’analyse hybride et récursive.

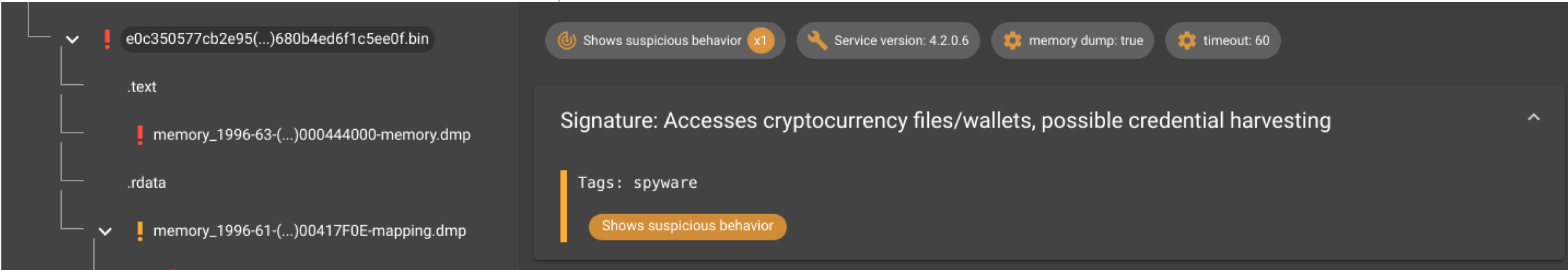

Le moteur dynamique apporte un premier verdict…

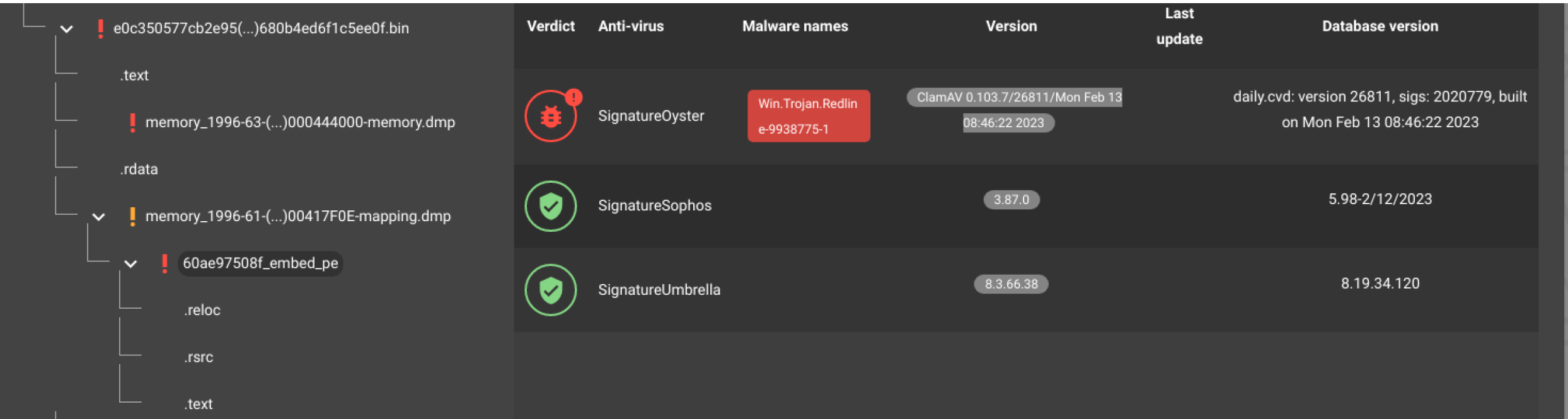

… qui se confirme par les moteurs d’analyse antivirale :

Il semblerait que nous soyons face à un échantillon de type RedLineStealer.

Pivot sur les indicateurs de compromission réseau

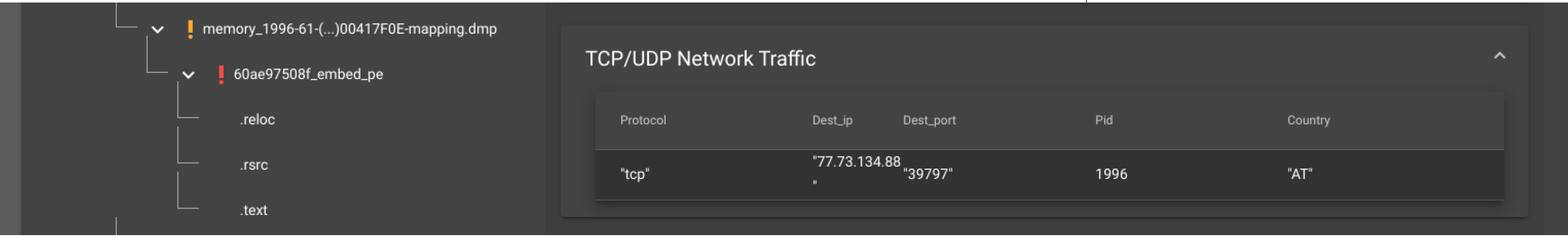

Les tentatives de communication réseau enregistrées lors de l’exécution de la sandbox sont identifiées :

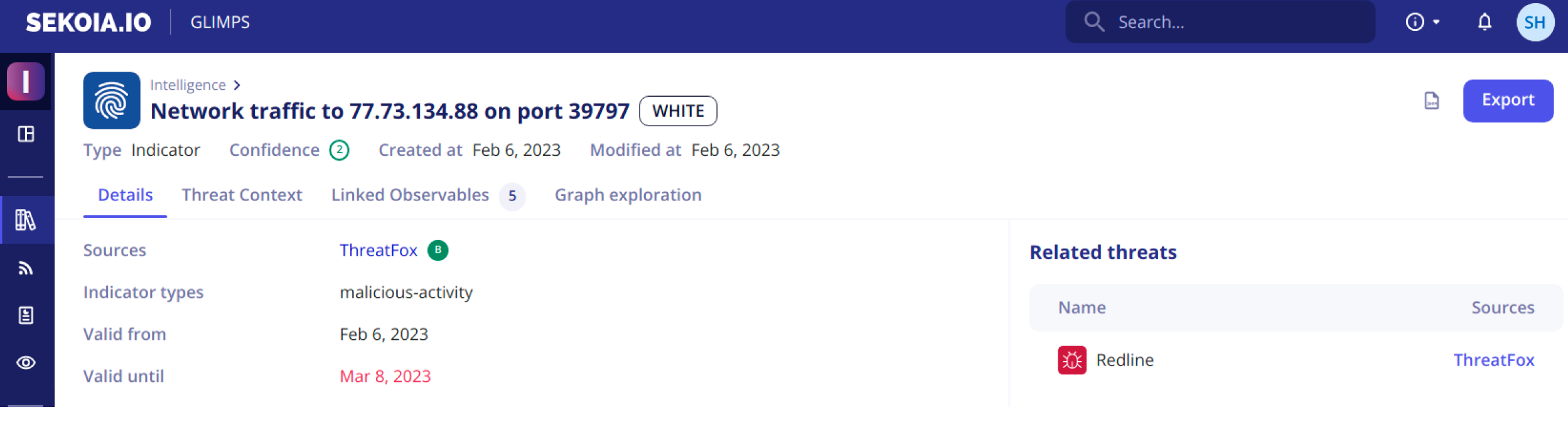

A l’aide de notre partenaire SEKOIA, un pivot peut être réalisé et nous confirme ce que notre faisceau d’indices actuel nous indique déjà :

L’IOC (indicateur de compromission), couple adresse IP et port, extrait de l’analyse du binaire

77.73.134[.]88:39797 appartiendrait à une infrastructure associée à RedlineStealer et dont la temporalité correspond à l’analyse de notre malware.

Chaînes de caractères

Une rapide analyse des chaînes de caractère embarquées dans le binaire ne laisse plus de doute quant au type de malware auquel nous avons à faire. Nous y voyons apparaître différentes références à des produits tels que Filezilla, OpenVPN, NordVPN, OperaGX, Internet Explorer, Steam avec des templates de requêtes sql visant des cookies ainsi que des identifiants.

Conclusion

Les différents résultats apportés par nos analyses nous indiquent que nous sommes face à un binaire de la famille RedlineStealer qui utilise l’archive zipbomb comme vecteur d’attaque. Ce type de fichier peut aussi bien se faire passer pour un installateur ou une mise à jour logicielle type navigateur ou de jeu vidéo par exemple. La cible est plutôt diverse ciblant aussi bien les particuliers que les entreprises. Ce type de malware vole toutes les informations dont il peut disposer sur un poste informatique. Ces informations parfois très personnelles, peuvent être vendues ou exploitées directement par l’attaquant.

La force de ce type de fichiers malveillants réside dans sa facilité à pouvoir évader les moteurs d’analyse statique classiques. En effet, il suffit de changer quelques octets du fichier zipbomb pour tromper certains antivirus. A contrario, notre technologie de Deep Engine, agnostique aux modifications de ce genre et combinée à différents résultats d’analyse nous permet d’identifier le caractère malveillant et caractériser ce type de fichiers.