16 Novembre 2023

Hunters International – Un nouvel ancien ransomware

Articles

Ce n’est pas la première fois que nous sommes en mesure de détecter de nouvelles souches prenant tout ou une partie du code d’autres menaces existantes.

A l’instar de Lockbit green (avec Conti) ou Underground (avec Industrial Spy), ce serait au tour de Hunters International de déployer un “nouveau” ransomware.

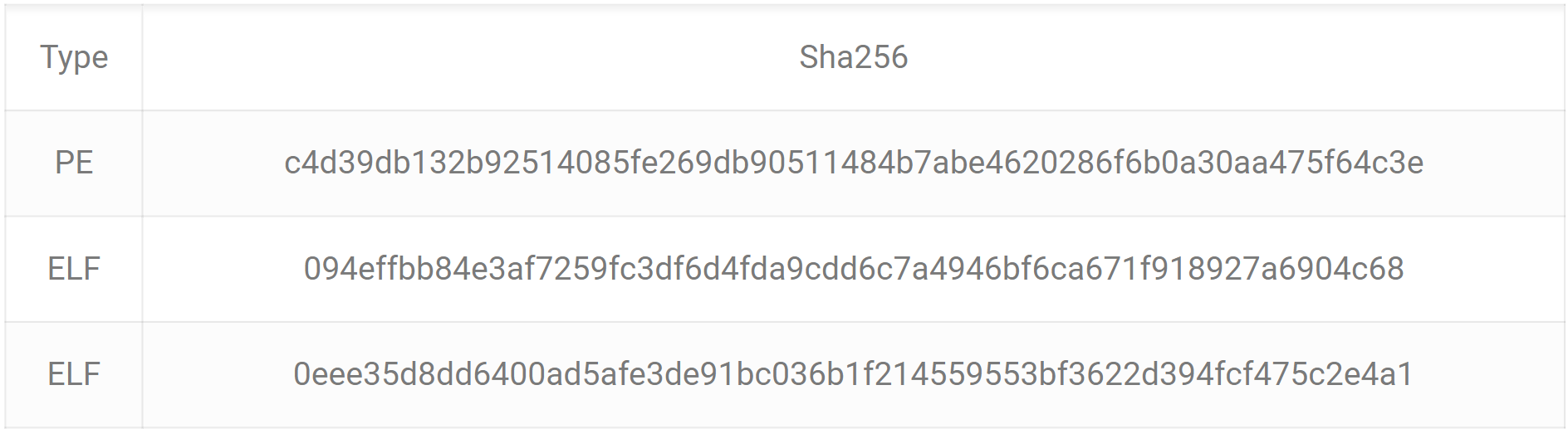

Ainsi, nous vous proposons une analyse articulée autour de 3 échantillons récents ; un binaire windows PE, dont la diffusion a commencé courant octobre 2023, ainsi que 2 binaires linux ELF, diffusés eux plus récemment, courant novembre 2023.

Analyses statiques

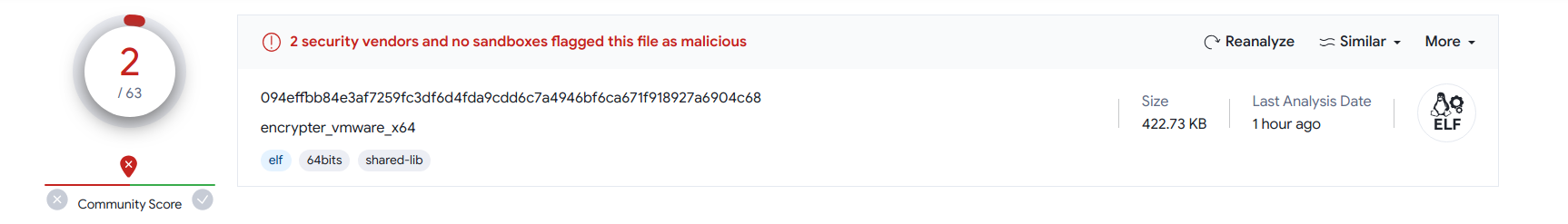

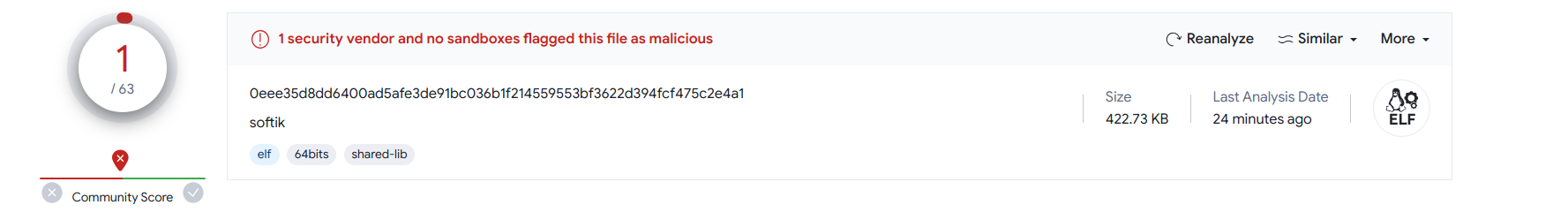

Au moment des analyses sur ces échantillons, les modules d’analyse antivirale n’ont qu’une détection extrêmement faible.

Les modules basés sur les moteurs Yara, quant à eux sont aveugles.

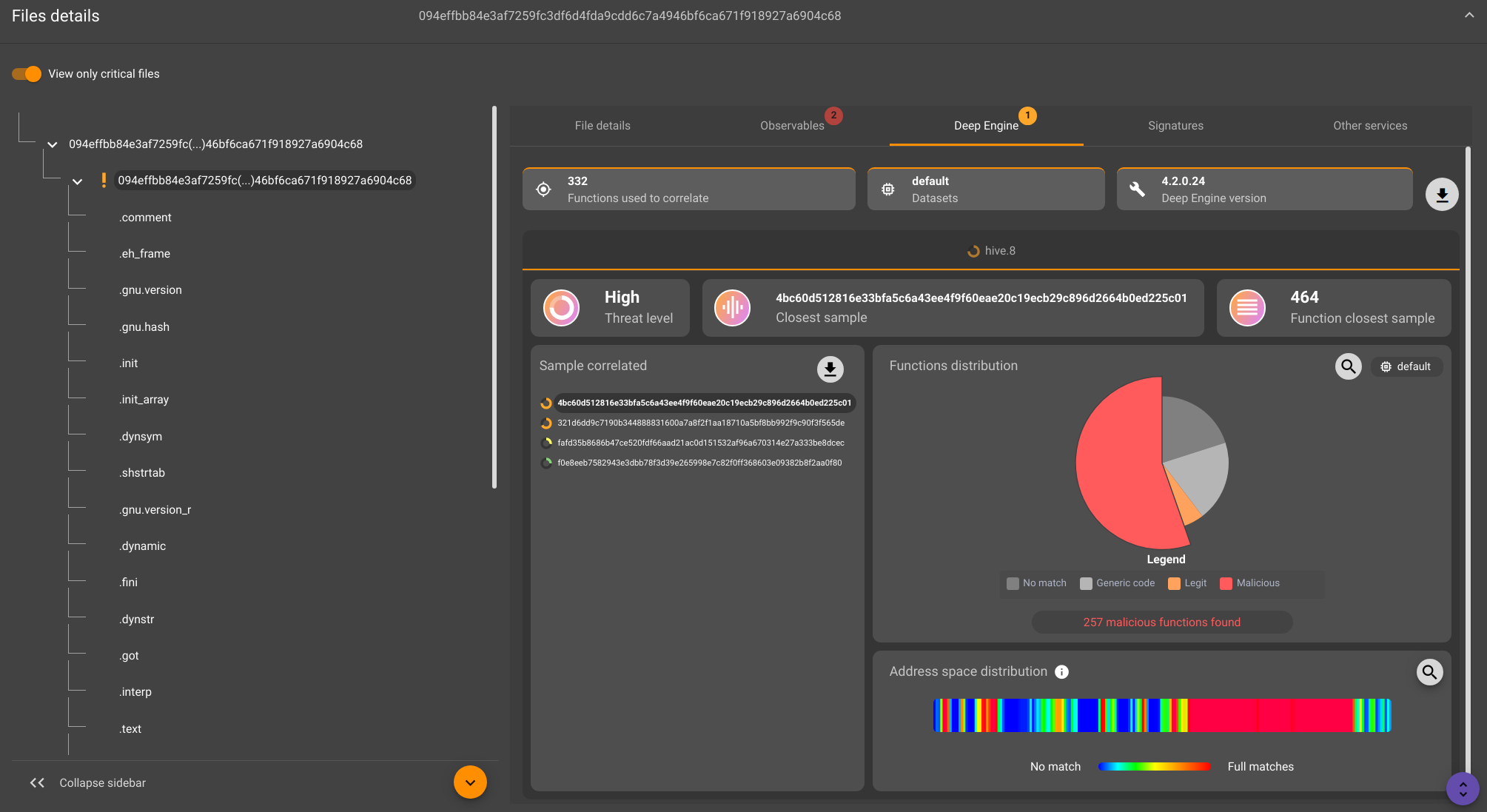

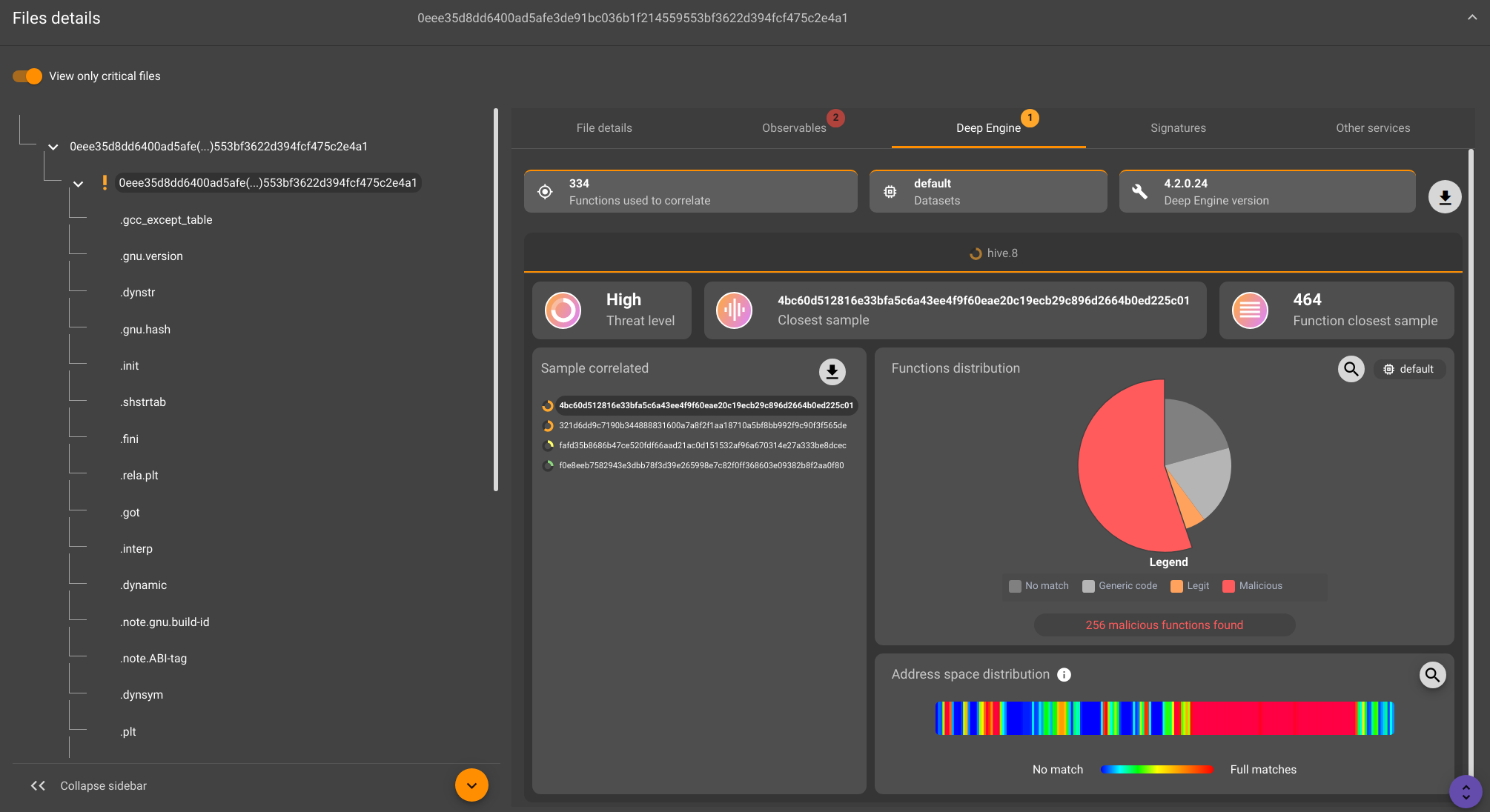

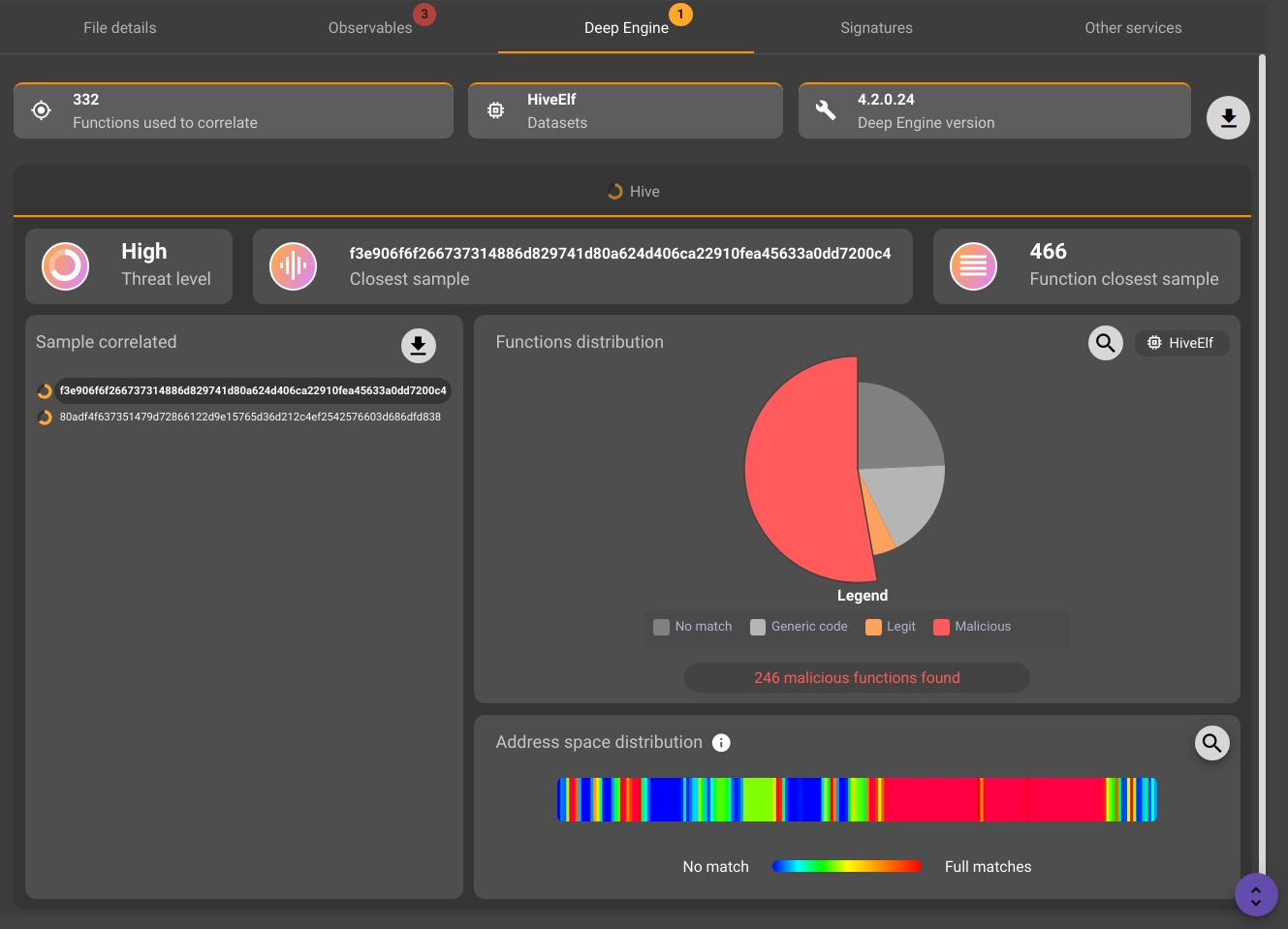

Nous avons pu soumettre nos souches à notre plateforme d’analyse qui a été immédiatement capable d’identifier le caractère malveillant au travers de fonctions communes avec des échantillons de la famille Hive.

Echantillon windows PE

Echantillons linux ELF

Analyse par datasets

Afin de pousser l’identification de famille, nous avons récupéré 2 autres échantillons ELF datant de septembre 2023 et identifiés comme appartenant à la famille Hive. Nous les avons intégrés à un petit dataset que nous avons confronté à nos 2 souches Hunters récentes.

La caractérisation rapide apportée par notre moteur Deep Engine parle d’elle-même.

Nous sommes face à des échantillons embarquant beaucoup de fonctions malveillantes similaires aux références de la famille Hive.

Analyses dynamiques

Afin d’extraire des informations supplémentaires, nous avons procédé à une détonation car au moment de l’analyse, les moteurs dynamiques n’ont pas été en mesure d’effectuer l’exécution des 3 fichiers. Ils emportent probablement des mécanismes d’évasion de sandbox.

Quelle que soit la version parmi nos 3 binaires, l’utilisation de l’argument -c est obligatoire car elle permet au ransomware de personnaliser la note de rançon.

Echantillon windows PE

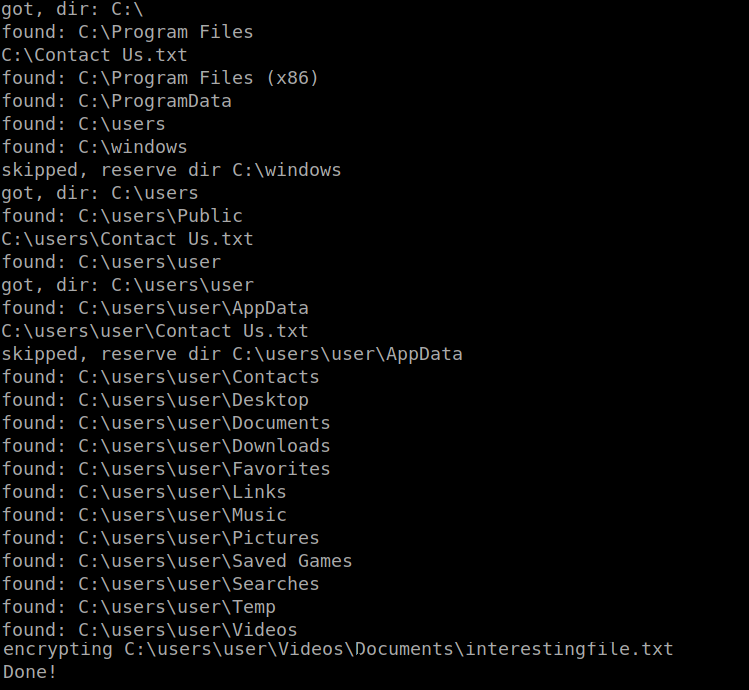

Voici un extrait des logs d’exécution

Nous pouvons constater que ce malware effectue une reconnaissance des points de fichiers disponibles ( got dir, found ).

De plus, il semble intégrer un mécanisme courant de tri de fichiers ou dossiers à ne pas chiffrer ( skipped, reserve dir ). Ceci probablement pour ne chiffrer que les fichiers d’intérêt (documents …etc).

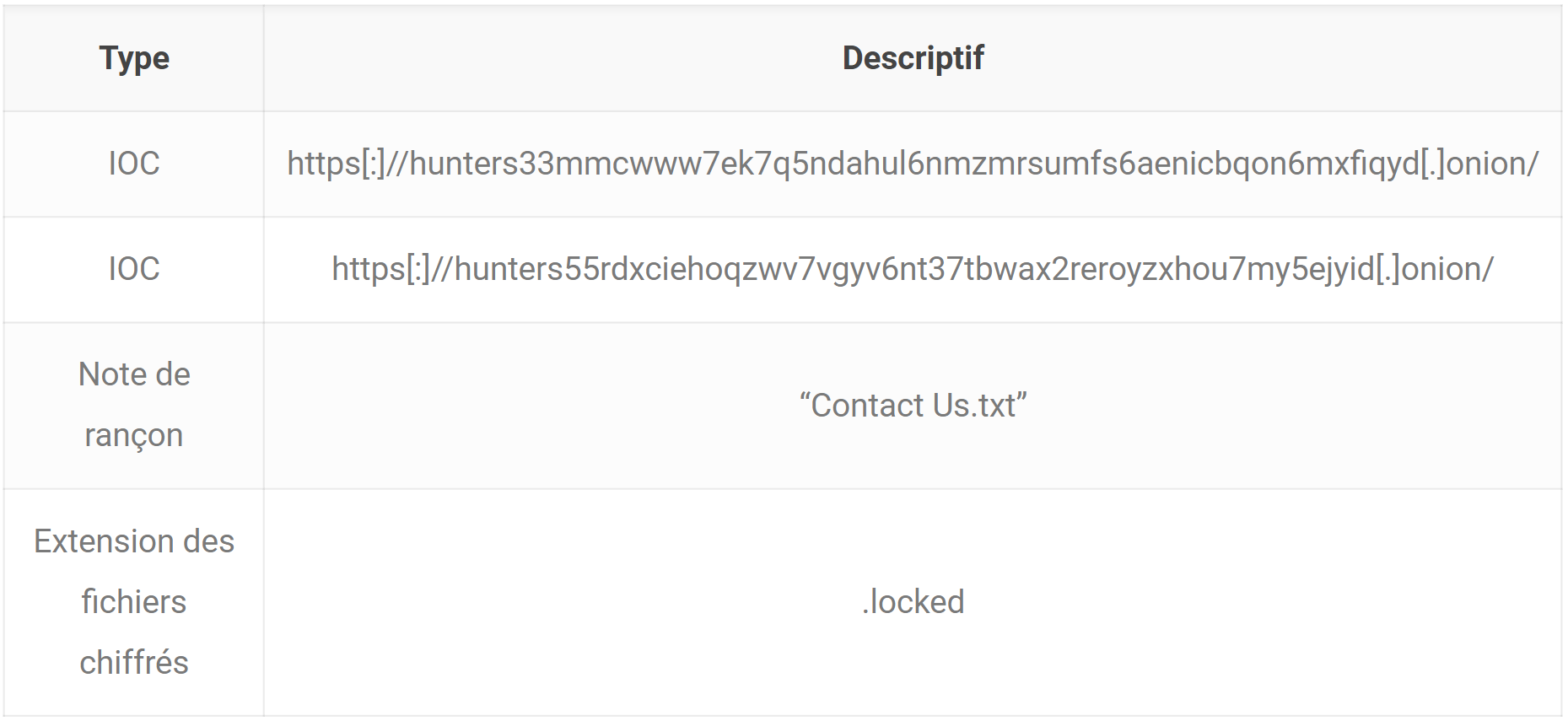

Il est à noter que la ransom note s’intitule Contact Us.txt et que les fichiers chiffrés prennent l’extension .locked .

Echantillons linux ELF

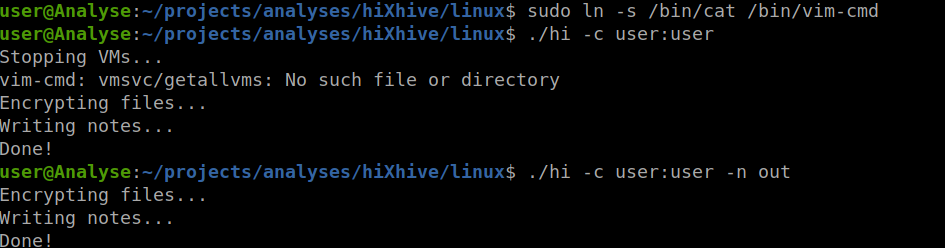

Comme pour la version windows, il faut utiliser l’argument -c pour que ce malware s’exécute.

L’ajout d’un wrapping, dans l’environnement de détonation, sur la commande vim-cmd nous permet de constater que ce binaire fait appel à la commande vim-cmd vmsvc/getallvms qui sert à lister les machines virtuelles présentes sur le système.

Cette information nous confirme, avec le message Stopping VMs, que cette version a bien pour cible les environnements VMWare ESXI.

Note de rançon

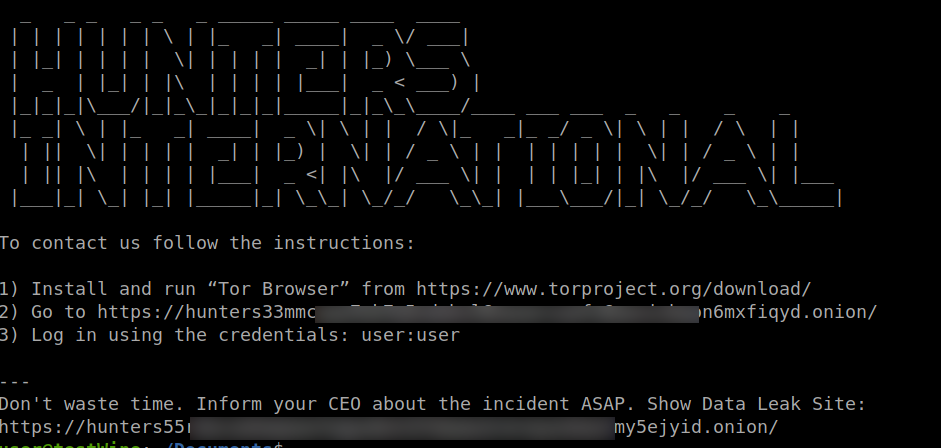

Le passage en détonation nous permet de sortir la lettre de rançon faisant référence au “nouveau” groupe Hunters International.

La note de rançon est la même pour les versions PE et ELF esxi, modulo les arguments du paramètre -c évidemment.

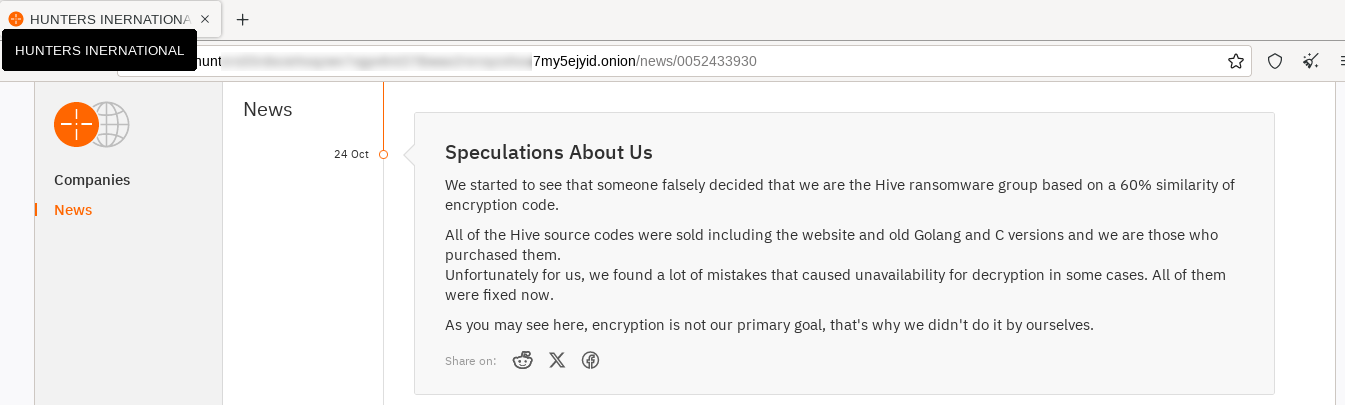

Portail du groupe d’attaquant

A l’heure de la rédaction de cet article, le groupe Hunters International semble actif compte tenu de l’accessibilité à leur portail.

Par ailleurs, ils indiquent ne pas être des anciens de Hive mais avoir bel et bien acheté le code source de ce malware. Ce qui est sûr, c’est que les modifications qu’ils ont apportées au code source (apparemment pour résoudre des bugs…) leur permettent d’éviter la détection par la très grande majorité des antivirus du marché ! La détection par l’analyse des Concept Code de notre algorithme d’IA, qui elle est tolérante aux modifications, ne laisse aucun doute : le lien entre Hunters International et Hive est flagrant, et il nous permet une détection “0-day” de ce nouveau groupe d’attaquants !

Conclusion

Il semble que le démantèlement des infrastructures de Hive n’empêche pas la diffusion de malwares basés sur son code source.

Les résultats de nos analyses nous mènent à penser que les binaires sont bien un nouveau ransomware, de par le groupe qui le met en oeuvre, mais que ce dernier est effectivement basé sur une partie du code source de Hive.

Le ransomware Hive était aussi connu pour avoir beaucoup évolué avec le temps (jusqu’à une v6 !) proposant des variants adressant différents types de plateformes. L’utilisation de langages de type go ou rust devrait, malheureusement, continuer à aider la prolifération rapide.

Annexe

Observables

Références des fichiers analysés

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re