04 Mars 2024

Hack’tualité #8

Actualités

Lockbit, la saga qui déchaine les passions

Les services de remboursement de santé dans la tourmente

Hacker indépendant, un marché très concurrentiel en Chine ?

Une récente fuite de plus de 500 documents d’i-SOON, une société connue pour dispenser des formations en cybersécurité, révèle son implication dans différentes campagnes de cyber espionnage commandées par diverses agences gouvernementales chinoises.

Les documents divulgués détaillent des attaques dans des systèmes gouvernementaux au Royaume-Uni et en Asie.

Cette fuite de données met en lumière le marché concurrentiel des pirates informatiques indépendants.

Survenue après le Nouvel An chinois, il semble que la source pourrait être des employés mécontents.

Sources :

Le retour du bourdon

Bientôt le printemps, et certains animaux sont en avance. Depuis plusieurs jours, Bumblebee, un “initial loader”, est réapparu alors qu’il était en sommeil depuis plusieurs mois. En effet, en février, une campagne de plusieurs milliers d’emails ayant pour cible différentes organisations des Etats-Unis, a été observée par les analystes de Proofpoint.

Ce sont des emails ayant pour sujet « Voicemail February » et qui comportent des liens Onedrive pointant vers un document word malveillant. La killchain mise en évidence est sensiblement différente des précédentes campagnes Bumblebee car les documents Word embarquent des macro VBA alors qu’ils utilisaient plus souvent des fichiers Excel, embarquant des macros XL4.

Example de kill chain : Email > document Word > Script PowerShell > dll Bumblebee

Sources :

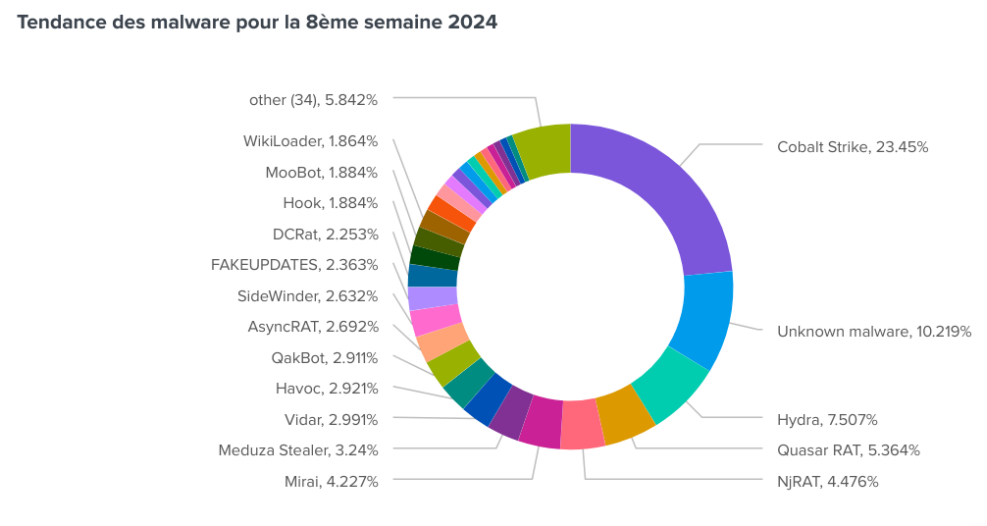

Tendances des malwares – Semaine 8

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

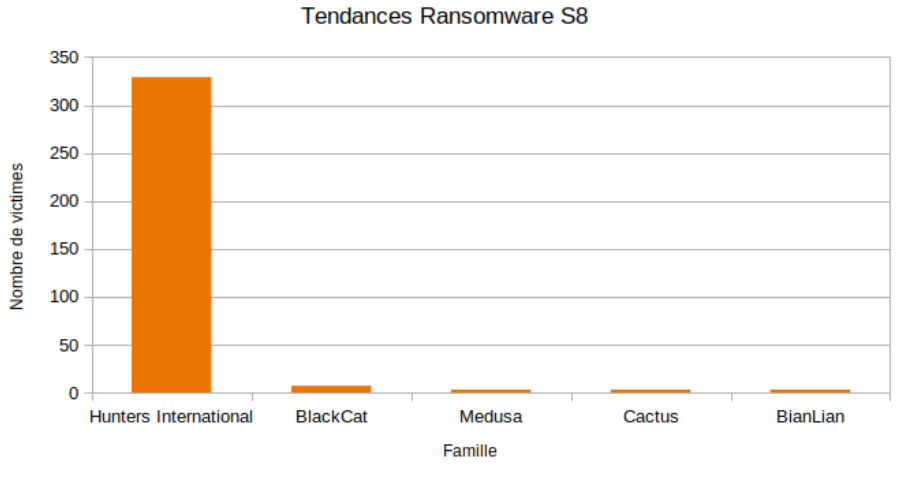

Tendances des ransomwares – Semaine 8