16 Janvier 2024

Hack’tualité #7

Actualités

Le secteur des télécommunications jugé supercritique par l’ANSSI

Au travers de la publication de son Etat de la menace ciblant le secteur des télécommunications, l’ANSSI juge le secteur des télécommunications comme supercritique.

En privilégiant la disponibilité des données au détriment de leur intégrité ou même confidentialité, ce secteur est une cible privilégiée des acteurs cyber criminels.

Que ce soit à des fins d’espionnage, de déstabilisation ou simplement lucratives, le nombre des attaques sur ce secteur ne cesse de se renforcer. De plus, la croissance de la taille et de l’hétérogénéité des réseaux opérateurs complique sérieusement leur sécurisation.

Sources :

Epilogue de l’affaire ShinyHunters

Un ‘unlocker’ au goût d’omelette

Continuons sur cette lancée de nouvelles plus positives avec ce groupe de chercheurs de Cisco Talos qui, en collaboration avec la police allemande, a mis la main sur les éléments de chiffrement de Tortilla. Ce ransomware, fait partie des nombreux variants de Babuk en circulation depuis décembre 2021. Il était principalement déployé sur des serveurs Microsoft Exchange au travers de l’exploitation de vulnérabilités ProxyShell.

Les analystes ont trouvé l’unique couple clef privée / clef publique embarquée par l’exécutable de chiffrement : l’élément qu’il manquait pour permettre à l’outil de déchiffrement Babuk, proposé par Avast, de déchiffrer les fichiers “.babyk”.

Sources :

ALPHV chat noir ou affilié LockBit ?

La fin du mois de décembre 2023 aura été agitée dans le monde du ransomware. Une coalition d’autorités judiciaires aurait piraté des serveurs du groupe ALPHV (Blackcat) afin de surveiller leurs activités et récupérer des clefs de chiffrement.

Au même moment, c’est le groupe No Escape, un « ransomware as a service » depuis mai 2023 qui ciblait notamment le secteur de la santé, qui se fait bannir des forums de piratages suite à plusieurs plaintes de ses affiliés. Après les avoir arnaqués, en volant leurs dépôts de cryptomonnaie, ils ont fermé leurs blogs et leurs sites vitrines afin de disparaître.

Fort de ce beau bazar, Lockbit ne se dégonfle pas et tente de braconner les développeurs et affidés des 2 groupes à les rejoindre.

Ils tentent même, afin de convaincre, de revendiquer une attaque contre l’agence allemande de l’énergie alors que cette dernière avait été revendiquée 3 semaines plus tôt par ALPHV ! Coup de bluff ou transfuge ayant rejoint les rangs de Lockbit ?

Finalement ALPHV indique avoir pu remettre en place ses infrastructures, récupérer ses données et remercie le FBI pour son bugbounty gratuit.

Probablement vexés par cette « ingérence » judiciaire de la part de l’agence américaine, ils ont annoncé mettre fin à leur politique d’interdiction de cibles « sensibles » et controversées auprès de leurs affiliés : ces derniers ont à présent carte blanche, y compris pour attaquer des hôpitaux, écoles, et centrales nucléaires.

Sources :

lemondeinformatique

bleepingcomputer

lemagit

X (ex twitter)

X (ex twitter)

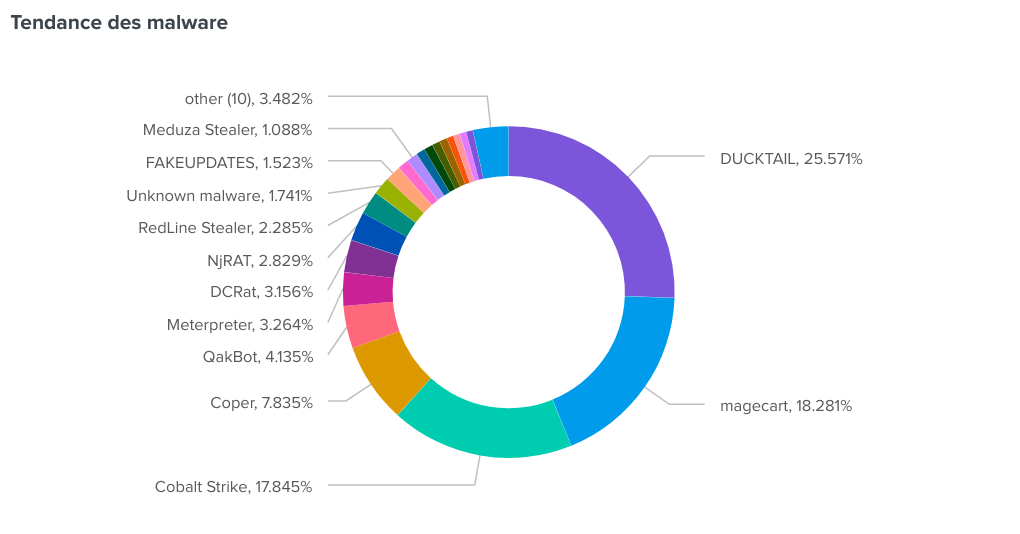

Tendance des malware – seconde semaine 2024

Tendance des signatures de malware pour la seconde semaine de 2024 d’après les IOC extraits en analyse. Source ThreatFoxsec

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re