26 Octobre 2023

Hack’tualité #6

Actualités

Deux vulnérabilités Cisco IOS XE activement exploitées

Cisco a récemment dévoilé une vulnérabilité de haute sévérité, la CVE-2023-20273.

En zéro day, cette faille a été activement exploitée permettant de déployer des implants malveillants sur des appareils IOS XE en combinaison de la vulnérabilité CVE-2023-20198 dévoilée plus tôt cette semaine.

L’exploitation de la vulnérabilité CVE-2023-20198 permettrait à un utilisateur de contourner l’authentification sur un équipement.

Ensuite, l’utilisation de l’exploit de la CVE-2023-20273 octroie à un utilisateur authentifié la possibilité d’une élévation de privilèges.

Basé sur un premier rapport d’analyse produit par LeakIX engine, le CERT privé d’Orange indique avoir identifié 40000 équipements Cisco IOS XE compromis.

Bien qu’il soit difficile d’obtenir le nombre exact d’appareils Cisco IOS XE vulnérables et exposés à Internet, une recherche Shodan montre actuellement que plus de 146000 systèmes vulnérables sont exposés à des attaques.

Cisco indique qu’une mise à jour, incluant un correctif pour ces vulnérabilités, sera disponible à compter du 22 Octobre 2023 et invite tous les exploitants des produits Cisco à mettre à jour leurs équipements réseau.

Une procédure permettant de détecter l’implant malveillant sur les appareils Cisco IOS XE compromis a été proposée. Elle implique d’exécuter une commande sur l’appareil sous investigation en y indiquant son adresse IP exposée:

curl -k -X POST “https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1”

Sources :

Les infrastructures du ransomware Trigona piratées

BlackCat frappe Azure

Avec leur nouveau variant nommé Sphynx, le groupe BlackCat s’attaque à Microsoft Azure cloud.

En utilisant une faille de l’extension Lastpass sur Chrome, les attaquants ont ainsi pu voler le mot de passe a usage unique (OTP) d’un compte Sophos Central.

Les clés Azure volées ont directement été insérées dans le binaire du rançongiciel et encodées en base64. Dans leur mode opératoire, les attaquants ont embarqué des outils de prise en main à distance tel que Anydesk. 39 comptes Azure ont pour l’instant été ciblés.

A noter que la version sphynx de BlackCat est très récente puisqu’elle a été détectée pour la première fois en février 2023. Cette nouvelle version intègre des outils open source tels que Impacket et RemCom. Ces outils sont essentiels à l’exécution d’opérations à distance et de mouvements latéraux dans les infrastructures.

Sources :

Chassez un loader, l’autre revient au galop…

Le démantèlement des infrastructures Qakbot a laissé un vide qui n’aura pas pris de temps à être comblé par des acteurs malveillants.

En effet, c’est le loader Darkgate qui redevient actif. Entre juillet et septembre 2023, les attaques de logiciels malveillants DarkGate ont utilisé des comptes Skype compromis pour infecter des cibles via des messages contenant, en pièces jointes, des scripts de loader en VBS/VBA.

Selon des chercheurs de Trend Micro qui ont repéré ces attaques, le VBS télécharge un script AutoIT intermédiaire conçu pour supprimer et exécuter la charge utile finale du malware.

Darkgate aurait aussi été aperçu, par des chercheurs de Truesec et MalwareBytes, diffusé via des campagnes de phishing au travers de Microsoft Teams dans des organisations où le client était configuré pour accepter des messages externes.

Comme ils l’ont expliqué, des groupes d’attaquants ont ciblé les utilisateurs de Teams via des comptes Office 365 compromis en dehors de leur organisation et un outil open source nommé TeamsPhisher. Cet outil permet aux attaquants de contourner les restrictions relatives aux fichiers entrants provenant de comptes externes et d’envoyer des pièces jointes ‘phishing’ aux utilisateurs Teams.

Sources :

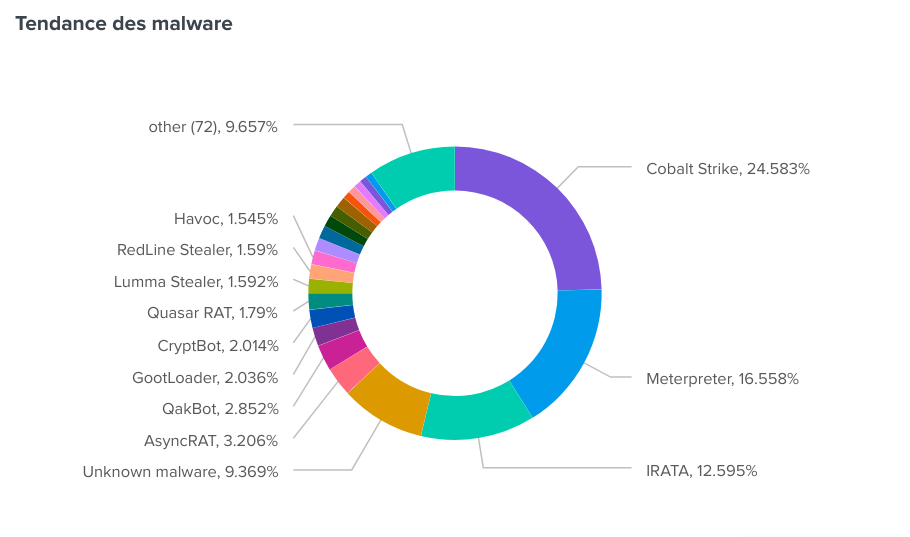

Tendance des malwares – Mois d'octobre 2023

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

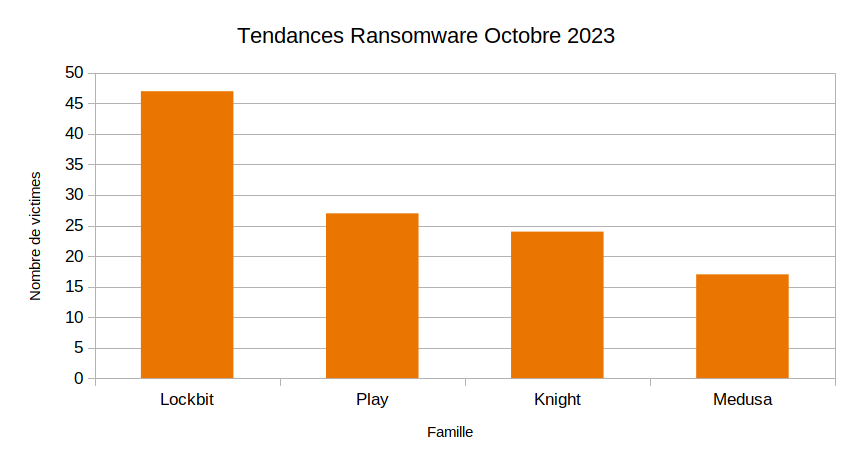

Tendance des ransomwares en octobre 2023

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re