12 Septembre 2023

Hack’tualité #5

Actualités

La fin de Qakbot ?

Un gros coup de pied dans la fourmilière du malware as a service a été donné.

En effet, un partenariat international mettant en collaboration les Etats-Unis, la France, l’Allemagne, la Roumanie, La Lettonie, les Pays-Bas et l’Angleterre a permis de démanteler les infrastructures de l’un des MAAS (Malware As A Service) les plus importants, Qakbot (QBot ou pinkslipbot) durant l’opération Duck Hunt.

Ayant vu le jour en 2007 comme trojan bancaire, il aura muté de nombreuses fois jusqu’à devenir un incontournable couteau suisse permettant la distribution de nombreux malwares du RAT (Remote Access Tool) au ransomware. Parmi les célèbres familles ayant utilisé Qakbot comme système de distribution on retrouve Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta.

Qakbot est un malware clef dans l’écosystème du cyber crime et est vu comme un ‘facilitateur’ d’infections. Certains ‘administrateurs’ de Qakbot indiquent avoir facturé jusqu’à 58 Millions de Dollars de rançons.

Le démantèlement de Qakbot risque de ralentir certaines activités cyber malveillantes, pour autant il y a fort à parier que nous verrons bientôt émerger de nouveaux variants de Qakbot ou une reprise d’activité d’autres infrastructures du type Emotet. La capacité d’adaptation des groupes d’attaquants leur permettant de produire rapidement des contre-mesures.

Sources :

Maldoc dans un PDF

Nouvelles attaques ciblées sur chaîne d’approvisionnement

Nous en parlions dans la précédente Newsletter, les attaques par chaîne d’approvisionnement vont bon train. C’est au tour de l’armée Britannique d’être ciblée par des attaques menées à l’encontre d’une société chargée de la sécurité physique des bases militaires Britanniques. Aussi évoluée qu’elle soit, une chaîne est vulnérable par son maillon le plus faible et certains groupes d’attaquants, notamment LockBit d’après les révélations, l’a bien compris en ciblant, en point d’entrée, une machine Windows 7, qui n’est plus mise à jour, et qui leur aurait permis d’exfiltrer et divulguer 10Go de données critiques concernant les infrastructures des bases militaires Britanniques.

Sources :

APT28 cible toujours l’Ukraine

Comme c’est le cas depuis le début du conflit qui oppose la Russie à l’Ukraine, le groupe russe APT28 continuerai à mener des attaques ciblées contre l’Ukraine. Le CERT (computer emergency response team) Ukrainien a indiqué avoir déjoué une attaque à l’encontre d’une infrastructure critique gérant une distribution énergétique du pays qu’ils ont attribué au groupe APT28.

Cette attaque aurait suivi la killchain suivante :

– mail de phishing comportant un lien vers une archive zip

– le fichier zip comporte 3 fichiers jpeg leurres et un CMD

– l’exécution du CMD entrainerait l’ouverture de plusieurs pages web leurres ainsi que la production de différents fichiers VBS et BAT

– l’exécution de l’un des VBS effectuerai la compromission de l’exécutable « whoami » et un autre le téléchargement de TOR permettant de s’appuyer sur un service caché pour mettre en place la prise en mains à distance.

– la persistance est mise en place par tâche planifiée et la phase d’exécution des commandes à distance est implémentée à l’aide d’un cURL sur un service légitime « webhook.site » (récemment identifié comme tactique attribuée au groupe DarkPink).

Sources :

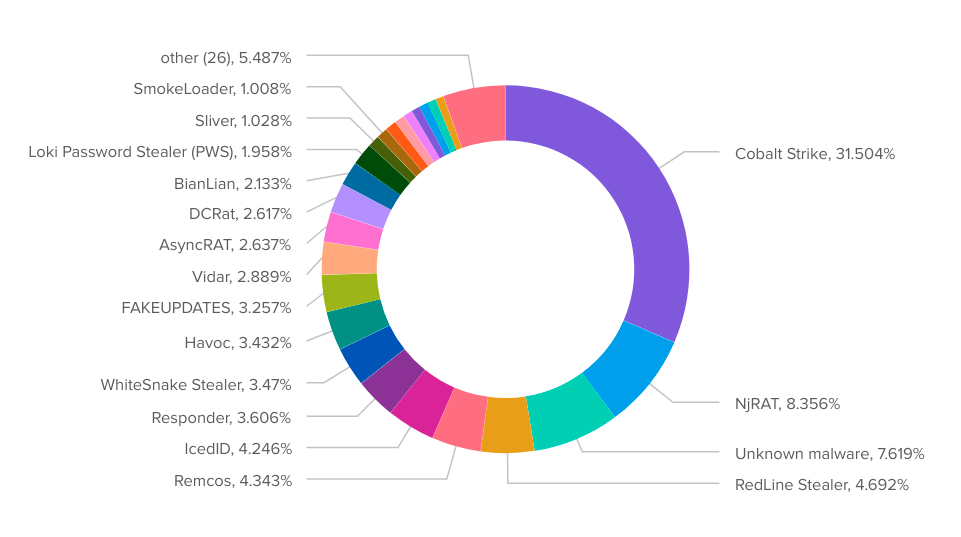

Tendance des malwares – Semaine 34

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

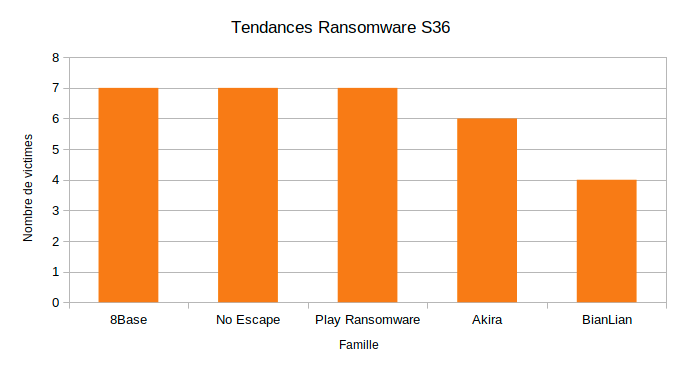

Tendance des ransomwares pour la semaine 36

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re