27 Septembre 2024

Hack’tualité #12

Actualités

Une attaque aux pagers fait des morts et des blessés

Dans un contexte géopolitique mondial tendu, l’attention se porte aussi sur le Liban où le déclenchement de dispositifs explosifs, intégrés dans des pagers, aurait fait plusieurs de morts ainsi que beaucoup de blessés.

Aucune enquête ne nous permet, à l’heure actuelle, d’interpréter des résultats ou même de conclure sur ce qu’il s’est passé.

Pour autant, une attaque de haut niveau comme celle-ci, basée sur des milliers de terminaux mobiles distribués au grand public, a probablement été préparée durant une longue période. Ce type d’attaque n’est accessible qu’à de gros groupes d’attaquants ou services.

Pour pouvoir les utiliser comme explosifs, il est probable que ces bippers aient été compromis avant d’être distribués. Aucune preuve ne permet d’incriminer ni le fabricant taïwanais Gold Apollo ni son partenaire de production / distribution hongrois BAC. Pour autant plusieurs hypothèses pourraient être avancées.

Notamment la suivante :

Pour qu’une telle quantité d’appareils puisse être exploitée et exploser simultanément, il est nécessaire que plusieurs éléments aient été modifiés et/ou compromis par rapport à leur réception initiale. Concernant la partie hardware, étant donné les tests effectués sur les composants actuels, il a dû y avoir une compromission ou une insertion de matériel explosif dédié.

L’état de la menace cyber publié par l’ANSSI souligne une augmentation des attaques par compromission de chaînes d’approvisionnement qui deviennent de plus courantes depuis l’année dernière. Il est maintenant plus répandu de constater des attaques envers des tiers et non en frontal sur des potentielles cibles.

On attaque le « maillon le plus faible » de la chaîne dans le but de nuire à une plus grosse entité. De plus la multiplication des intervenants dans les chaînes d’approvisionnement rend très difficile le suivi et l’identification à posteriori. Dans l’hypothèse émise ici, nous en avons peut-être une démonstration potentielle.

Sources :

Vols de données

Ces deux dernières semaines, plusieurs entreprises Françaises ont été la cible d’attaquants et ont vu leurs données mises en vente sur le darknet.

Vous avez potentiellement reçu un communiqué par mail de la part de ces entreprises pour vous en informer.

Parmi les victimes nous retrouvons : Boulanger, Truffaut, Cultura, la CNAV (Assurance retraite), Grosbill, Capgemini et Action. Un hacker prétend également avoir volé 87 millions de données au grand groupe chinois Temu, qu’il a mis en vente. Temu affirme que les données ainsi mises en vente ne proviennent pas de leurs systèmes.

L’hypothèse de la compromission par un dénominateur commun est mise en avant. Il s’agirait d’un prestataire qui serait le point d’entrée de ces attaques en chaîne.

Sources :

Nouvelle variante d'arnaques par Sextorsion

Une nouvelle variante d’arnaques par sextorsion aurait été identifiée.

Cette escroquerie utiliserait désormais des informations personnelles comme les noms et prénoms de votre conjoint soi-disant « infidèle » comme appât.

Les fuites d’informations personnelles étant malheureusement monnaie courante, les escrocs n’hésitent pas à s’en servir pour forger des campagnes de phishing de plus en plus vraisemblables.

Dans cette variante de campagne, ils se font passer pour une société engagée en cyber sécurité qui détiendrait des preuves compromettantes concernant votre conjoint (en citant notamment son prénom). Dans ces courriels, issus des domaines 3bigs[.]com ou savkar[.]ai, ils y proposent des liens qui permettraient de, soi-disant, vérifier les éléments compromettants ou proposant de se désabonner.

Source :

RansomHub met en oeuvre TDSSKiller pour évader des EDR

Malwarebytes aurait récemment identifié le groupe éponyme RansomHub utilisant l’outil TDSSKiller pour tenter de désactiver l’EDR (Endpoint Detection and Response) d’une machine cible afin de déployer l’outil LaZagne.

TDSSKiller est un outil développé par Kaspersky permettant de supprimer des rootkits. C’est un outil perçu comme légitime puisque signé avec un certificat valide. Son utilisation ne risque donc pas de lever de détection sur un poste utilisateur.

Il a été récemment observé que le groupe abusait de TDSSKiller pour interagir avec les services au niveau du noyau à l’aide d’un script de ligne de commande ou d’un fichier batch qui tente de désactiver Malwarebytes Anti-Malware Service (MBAMService) exécuté sur la machine.

Ensuite, RansomHub a utilisé l’outil LaZagne pour tenter d’extraire les informations d’identification stockées dans les bases de données existantes ou même supprimées.

C’est un outil couramment utilisé pour récupérer des identifiants « perdus ». Ce n’est pas la première fois que TDSSKiller est utilisé pour déployer un ransomware puisque le groupe Lockbit aurait déjà mis en œuvre cet outil avec des options comme ‘-dcsvc <service_name>’ permettant d’effacer toute trace du service spécifié (suppression du fichier exécutable, de ses références en base de registre et de ses logs).

Sources :

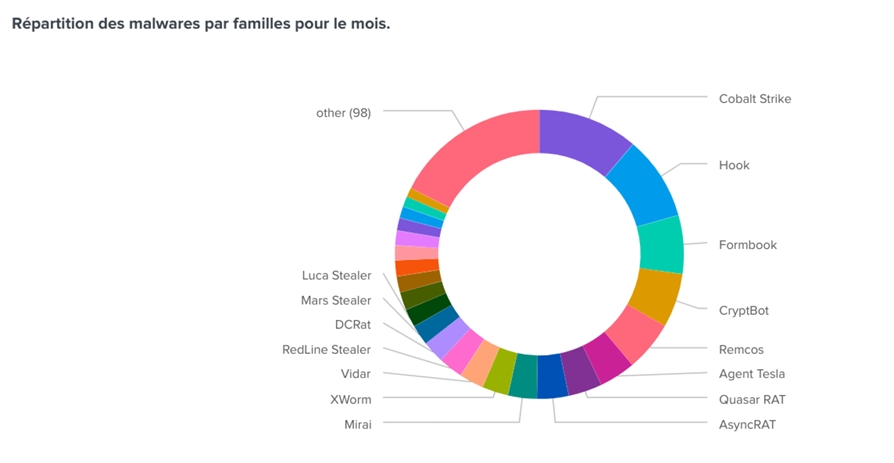

Tendances des malwares – Septembre 2024

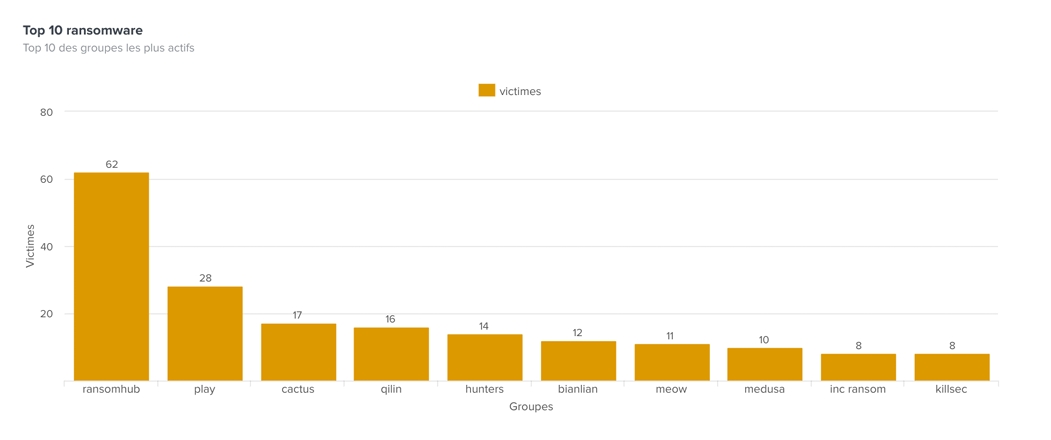

Tendances des ransomwares – Septembre 2024

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re