16 Juillet 2024

Hack’tualité #11

Actualités

Victime de ransom, il paie des amendes en plus

La société de développement logiciels Blackbaud a été victime d’un ransomware courant 2020.

A la suite de cette attaque, ils indiquent que le groupe d’attaquants aurait compromis un certain nombre d’informations.

A l’origine stockés en clair par Blackbaud, ce sont des numéros de sécurité sociale ou des coordonnées bancaires, de 13000 entités comme des universités ou des hôpitaux, qui ont été rendus disponibles et exploités.

Le procureur général des Etats-Unis, Attorney General, a alors poussé en justice la société de développement logiciels sous le motif de « déclarations trompeuses sur le caractère suffisant des efforts en matière de sécurité des données ».

Blackbaud s’est vu récemment attribuer une amende de 6,75 millions de dollars. Cette amende fait partie d’un ensemble plus large de sanctions. Blackbaud a initialement été condamné à une amende de 3 millions de dollars en mars 2023 avant d’accepter un règlement de 49,5 millions de dollars avec 49 États et Washington.

Une triple peine pour cette victime de ransomware qui n’a su gérer ni le conditionnement des données sensibles de ses utilisateurs ni la remédiation en essayant de cacher ce fait.

Source :

CutNPaste tactic

Une équipe de chercheurs de Proofpoint a récemment mis en lumière une technique d’infection initiale qui revient au goût du jour reposant sur de l’ingénierie sociale ainsi que…. sur le presse papier du poste utilisateur.

Que la campagne débute par la réception d’un e-mail de phishing ou une injection frauduleuse du navigateur web, la technique reste la même.

L’utilisateur se voit afficher une boîte de dialogue arborant un message d’erreur alarmiste qui lui dicte les actions à effectuer pour remédier au problème.

« Veuillez démarrer une invite windows powershell et coller le script de remédiation

que nous vous proposons ».

Quelle satisfaction que de résoudre soi-même, simple utilisateur, un problème sans faire appel au service informatique… Et c’est là que le bas blesse. Le script, placé dans le presse papiers, est malveillant et n’est autre qu’une étape permettant d’instancier un loader qui sera chargé de déployer une charge finale de type loader ou keylogger.

Cette méthode aurait été utilisée durant des campagnes Clearfake et Clickfix, pour déployer des stealers (comme vidar, ou lumma).

Source :

Le retour de RockYou version 2024

Le fichier nommé RockYou est bien connu dans le monde de la cybercriminalité. Il s’agit d’un énorme fichier comprenant une compilation de tous les mots de passes (liés aux fuites de données très souvent).

La version 2024 vient d’être publiée sur les forums de hacking et cette version comporte pas moins de 10 milliards de mots de passe.

Très souvent ce fichier sert de liste dans les attaques par brute force.

N’oubliez pas de changer régulièrement vos mots de passe !

Source :

Sensibilisations de la semaine

Une fois n’est pas coutume, nous vous proposons un peu de prévention.

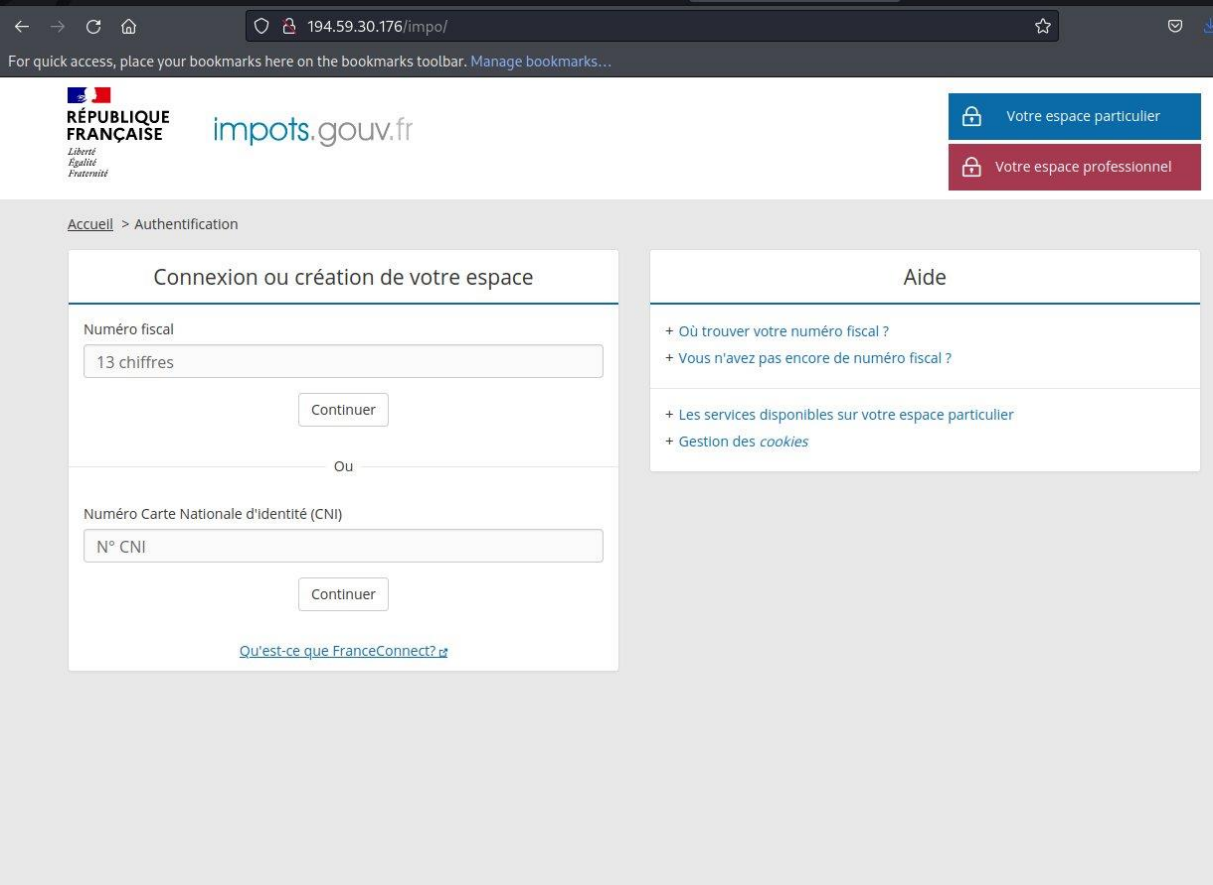

Commençons par un phishing version web. Un chercheur en cybersécurité a découvert une url qui pointe sur un phishing des impôts français.

Le site ressemble comme deux gouttes d’eau au site officiel. Cela peut aussi laisser présager d’une future campagne de phishing lié aux impôts Français.

Nous vous conseillons d’être très vigilant lorsque vous vous connectez sur les sites.

Sources :

Continuons sur un phishing e-mail.

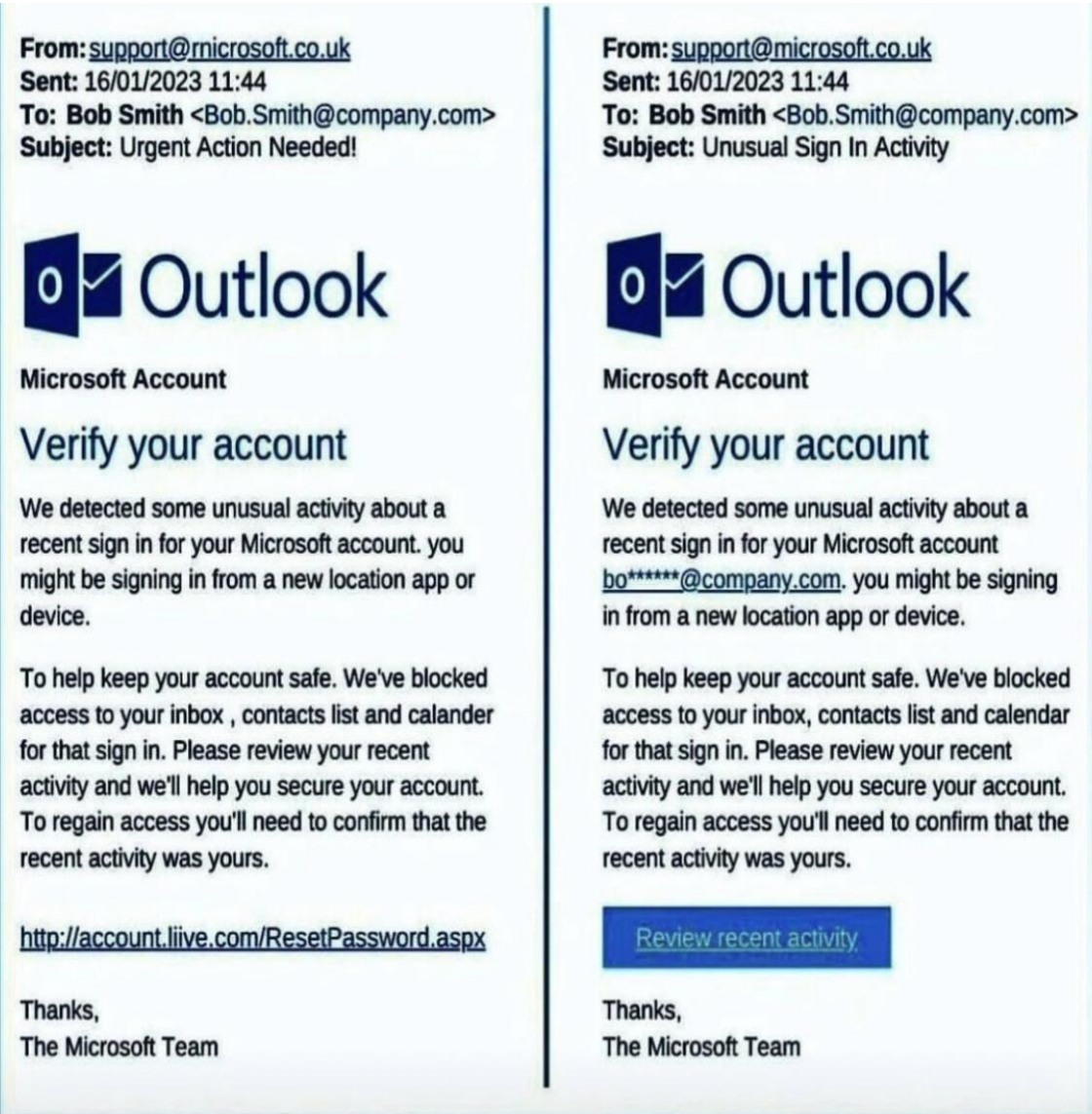

Regardez bien cette image, il s’agit de deux e-mails. L’un est vrai e-mail, l’autre est un phishing.

Saurez-vous trouver le phishing ? (Petit indice: deux éléments permettent de les différencier)

N’hésitez pas à lire ou relire notre fiche prévention sur le phishing (Fiche_prévention), quelques tips peuvent vous aider.

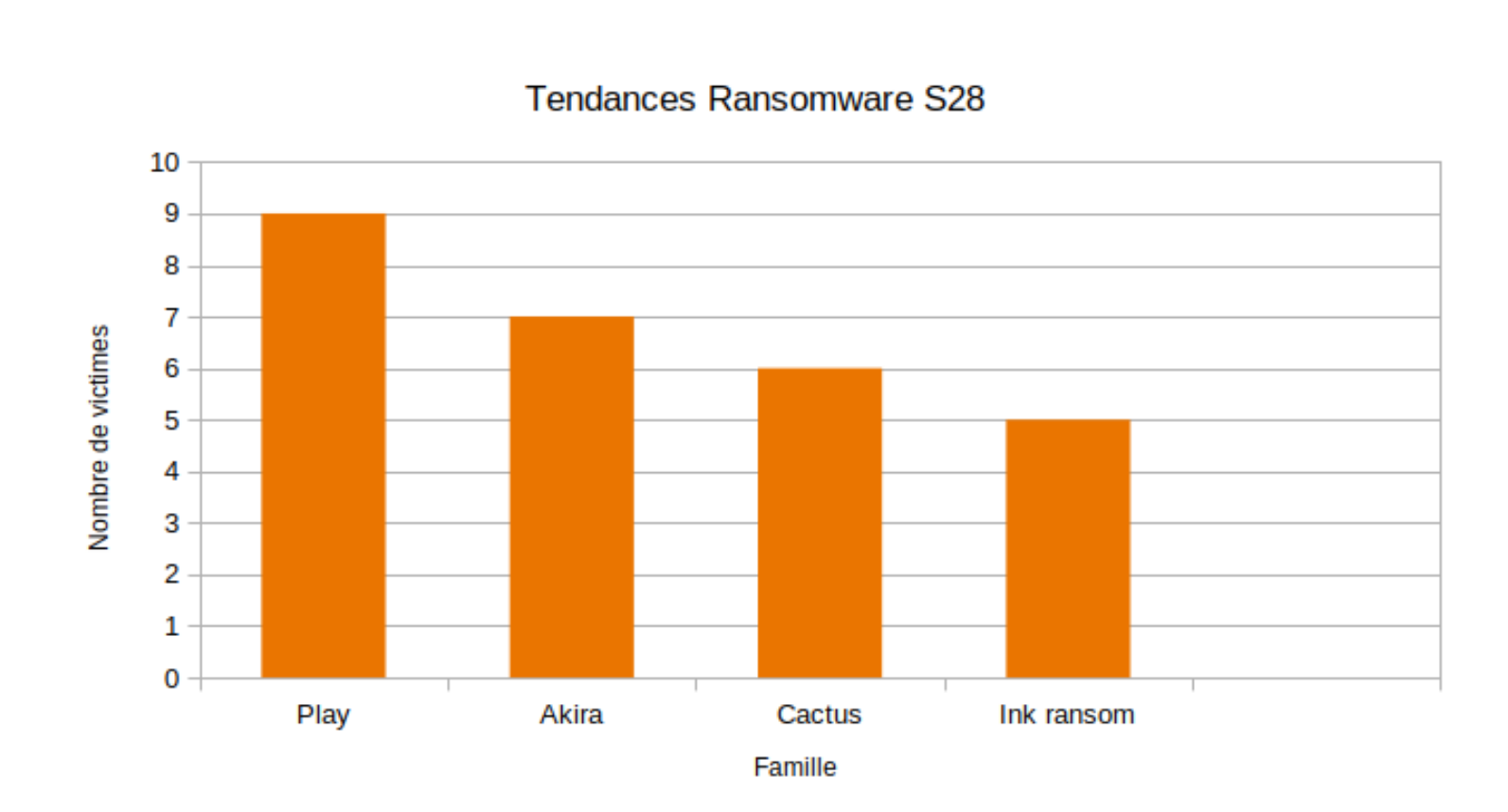

Tendances des ransomwares – Semaine 28

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re