07 Décembre 2022

Hack’tualité #1

Actualités

SSH comme vecteur d’infection ?

Les tentatives d’exploitation du protocole ssh sont régulières. Celles qui fonctionnent sont souvent

basées sur une implémentation faible de la couche cryptographique comme l’ont montré des

analystes de Synaktiv. Récemment, un nouveau BOT, kmsdBot, a été découvert, dont la particularité

serait de cibler les systèmes qui implémentent des identifants ssh faibles. Il possède la capacité

d’infecter un hôte et de se répandre sans persistance. Développé en GO, il serait multiplateforme

et a pour but de faire du cryptomining ainsi que du ddos.

Sources :

Une application du Play Store sert de relais SMS

Malgré toutes les précautions apportées dans la publication d’applications dans un market

(vérifications des sources, signature des développeurs…), certaines semblent passer au travers

du filet. C’est le cas de l’application Symoo qui propose des fonctionnalités de rating and reviews

centralisées. Ce n’est qu’une façade qui cache des fonctions de vol de données ainsi que de relais

SMS. Celles-ci, associées au vol d’informations, peuvent effectuer des paiements à l’insu de la

cible… Les coordonnées bancaires utilisées pour initier des paiements et le relais SMS permet de

rediriger le code de vérification sans même que la cible ne soit notifiée.

Sources :

Ransomware Trigona

Si vous n’en avez pas encore assez des ransomwares, voici un petit nouveau : Trigona. Il cible tout

le monde, sans préférence particulière, et s’appuie sur le réseau TOR ainsi que sur Monero pour

gérer les rançons.

Sources :

BlackBasta, intégration à la vitesse de la lumière

En marge de la dernière campagne de distribution via Amadey, voici la description d’une

campagne toujours en cours : QakBot > CobaltStrike > BlackBasta. Cela nous montre à quel

point certains groupes d’attaquants peuvent être à la pointe du devops. Dans cette campagne, le

ransomware est distribué en s’appuyant sur un loader QakBot et un outil de pentest CobaltStrike.

Sources :

La Russie cible d’attaques par CryWiper

CryWiper, un wiper qui se fait passer pour un ransomware, aurait été identifié récemment. En

effet, il embarque une lettre de rançon et invite la cible à payer un demi bitcoin pour déchiffrer les

données. Pour autant, l’analyse montre que ce logiciel malveillant n’a pour but que la destruction

de données. Un rapport indiquerait que ce malware cible des mairies russes mais ne donne pas

d’informations concernant sa source.

Sources :

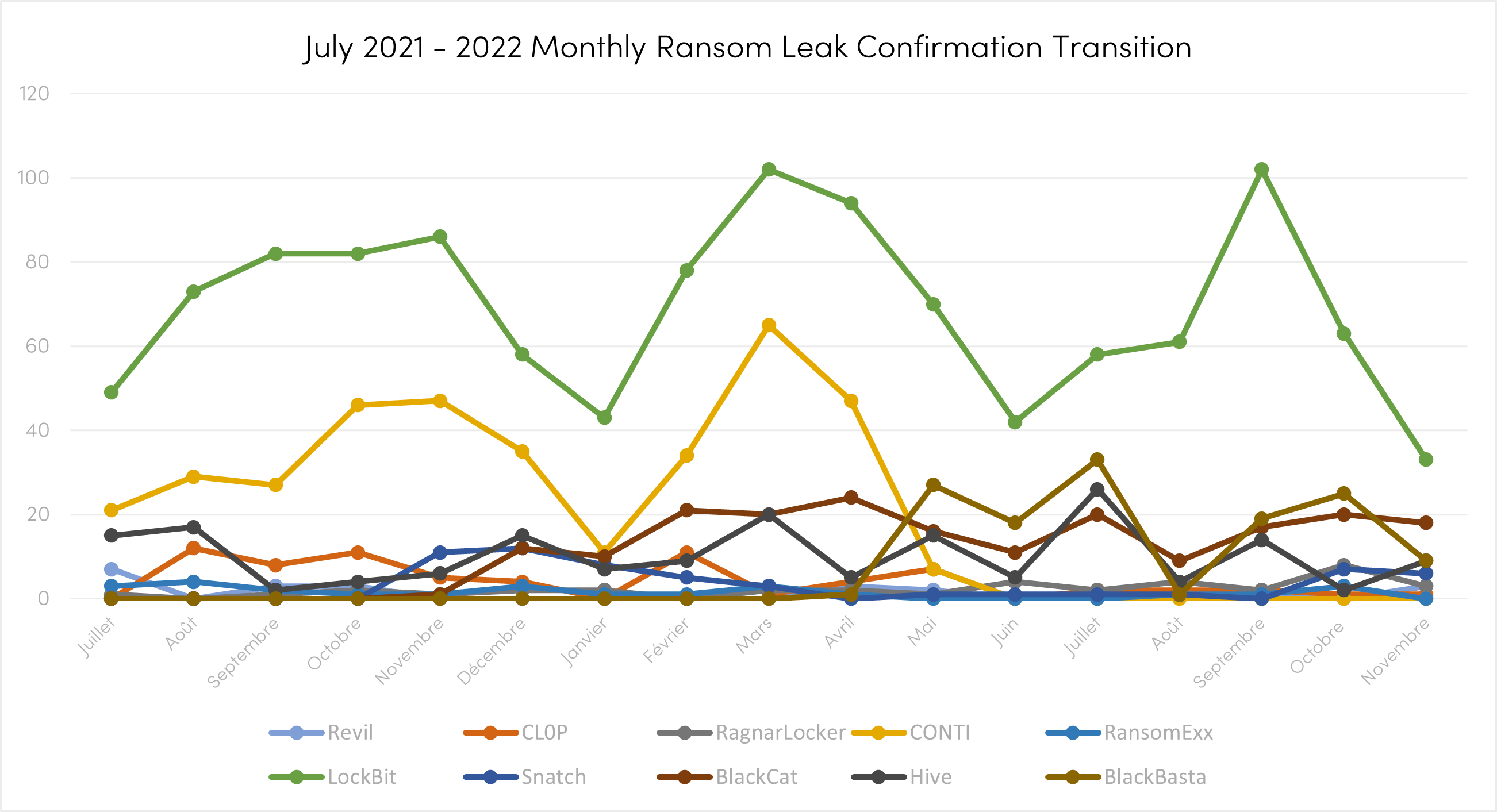

Ransomware trends

Voici une vue de l’évolution des ransomwares :