06 Janvier 2025

Fiche d’identité Underground

Documentations

Introduction

The Underground Team Ransomware est apparue en juillet 2023. Très vite elle est rattachée au

groupe Storm-0978, connu pour déployer le rançongiciel Industrial Spy et utiliser la backdoor

ROMCOM (attaques de cyber-espionnage par phishing).

Les éléments techniques

- Developpé en C/C++

- Fonctionne sur les systèmes 64 bits.

- Suppression des vss (Volume Snapshop Service, utilitaire Windows pour la sauvegarde de l’ordinateur)

- Changement des clés de registres

- Stop le service MSSQLSERVER

- Modifie le délai de déconnexion des sessions RDP

- Active le protocol RDP pour une prise en main à distance

- Exécute un script «temp.cmd» après le chi rement pour supprimer toutes les traces (log via wevtutil et autodestruction)

- Note de rançon avec un lien .onion (extension des url du darkweb) qui permet de contacter les opérateurs par chat.

- Utilisation de l’algorithme 3DES pour le chi rement

- Une exception de chi rement est faite sur le fichier “VIPinfo.txt” et les répertoires contenant la chaîne de caractères :

- Windows

- Microsoft

- google\chrome

- mozilla\firefox

- \opera

- Blacklist de certaines extensions (afin de ne pas compromettre le système et ne cibler que les

fichiers importants type doc, pdf)

Détection par GLIMPS Malware

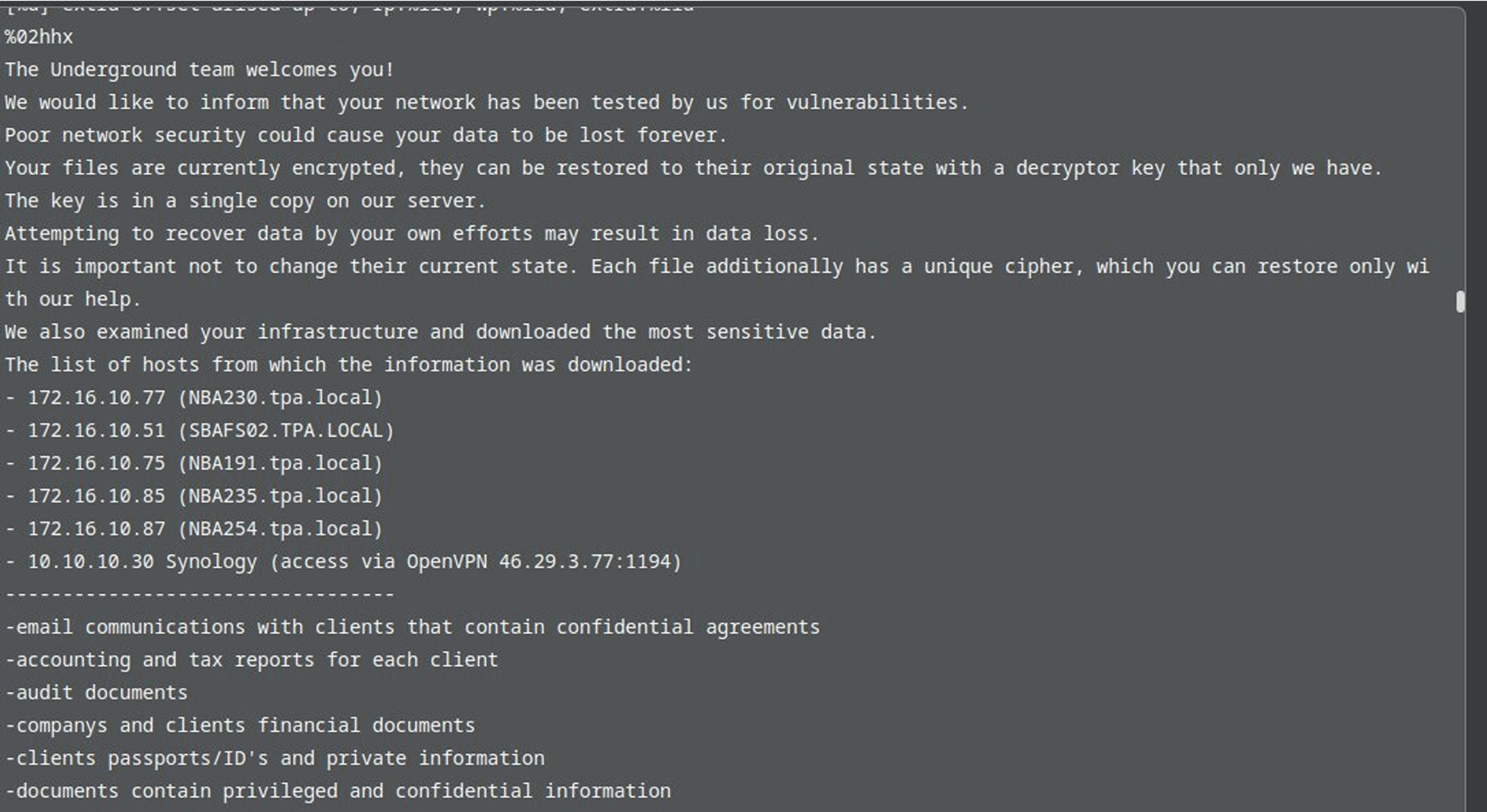

Le module d’extraction des chaînes de caractères (strings) de GLIMPS Malware Expert permet de récupérer la note de rançon confirmant qu’il s’agit du groupe « Underground Team».

On y constate aussi la présence d’adresses IP indiquant une reconnaissance du réseau au préalable

Conclusion

En Juillet 2024 seulement 18 attaques par ce rançongiciel de ce groupe sont recensées. On y trouve des entreprises dans le secteur de la santé, la construction et de l’informatique. Notons que même si le groupe ne recense plus de victime, l’acteur storm-0978, lui, est toujours actif sur les campagnes de phishing.

IOCS

Url :

- undgrddapc4reaunnrdrmnagvdelqfvmgycuvilgwb5uxm25sxawaoqd[.]onion

- http://ehehqyhw3iev2vfso4vqs7kcrzltfebe5vbimq62p2ja7pslczs3q6qd[.]onion/auth/login

- http://47glxkuxyayqrvugfumgsblrdagvrah7gttfscgzn56eyss5wg3uvmqd[.]onion

Note de rançon :

!!readme!!!.txt

N’hésitez pas à nous contacter pour en savoir plus : contact@glimps.re